-

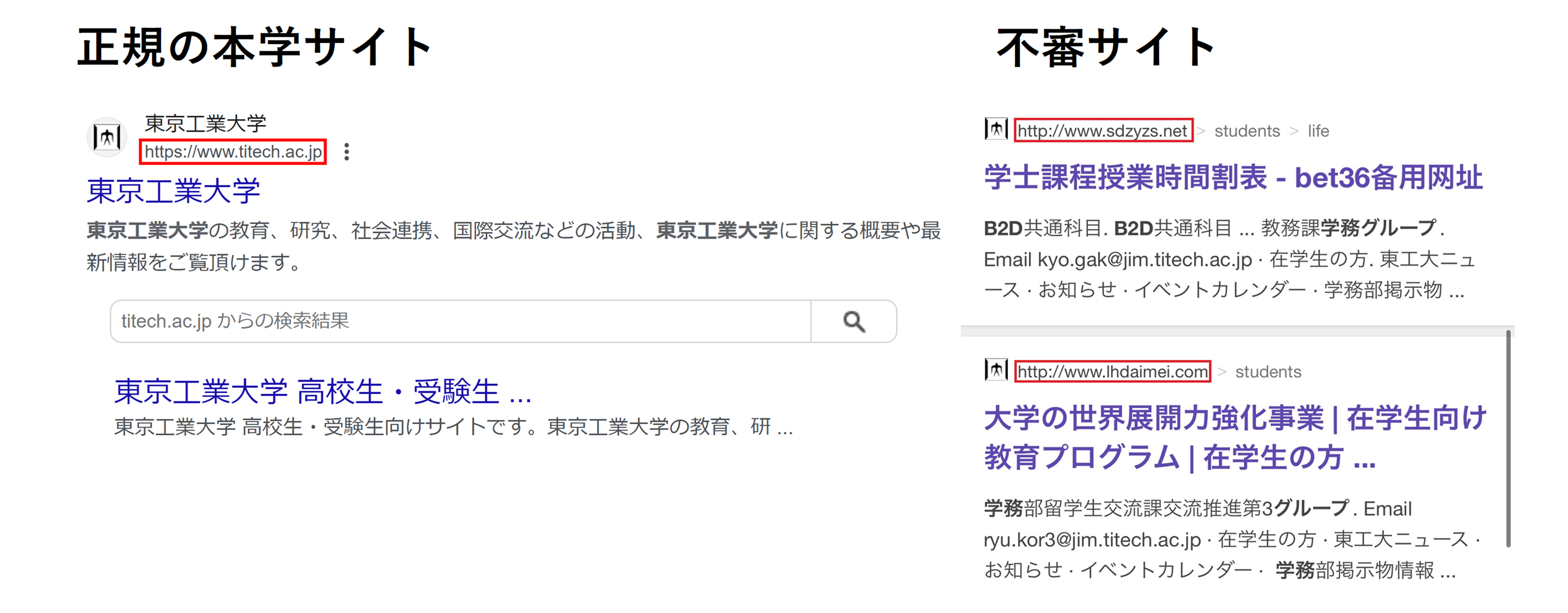

Aug 16, 2023 [warning] 東京工業大学を騙る不審なサイトにご注意ください

東工大を騙った不審なサイトが見つかっております。 ドメインが本学のもの(例:.titech.ac.jp)ではないと思われる場合は、アクセスしないようご注意ください。

Google等で東工大に関連するワードを検索した際、検索結果の中に東工大を騙ったサイトが表示される事例が発生しております。 検索結果に表示されるタイトルや文章が東工大の正規サイトのものと酷似していますが、実際には不審なサイトが表示されます。

このようなサイトにアクセスすることで個人情報漏洩やマルウェア感染等のリスクが発生します。

検索結果画面から正規の本学サイトかを判別する方法の一つとして、URLの確認が挙げられます。

URLに本学ドメイン(.titech.ac.jp等)が含まれない場合はなりすましサイトとみなしてアクセスを控えるようご注意願います。

また、検索キーワードに「site:titech.ac.jp」を追加することで、.titech.ac.jpを使用している東工大のサイトのみを表示することも可能です。

-

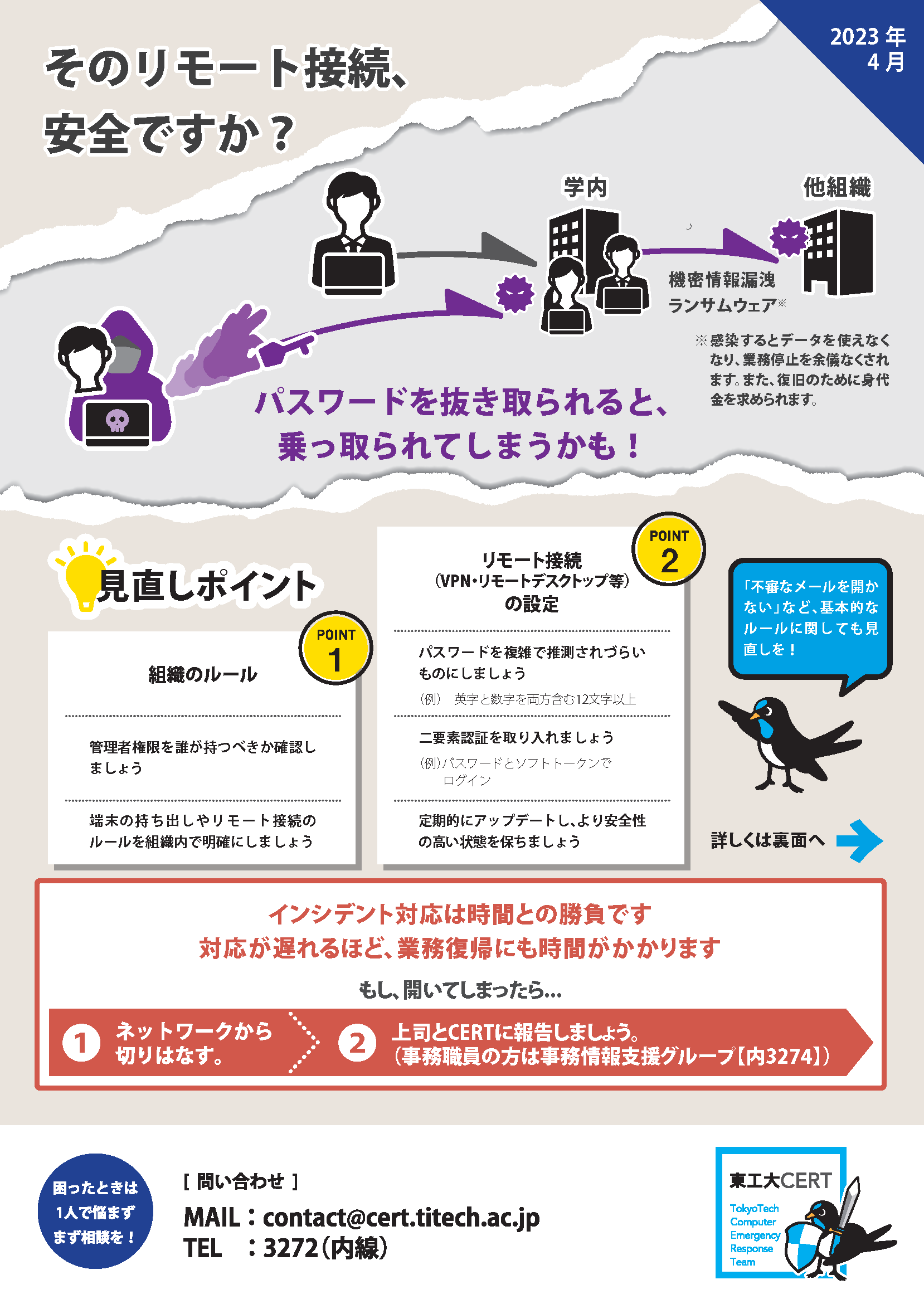

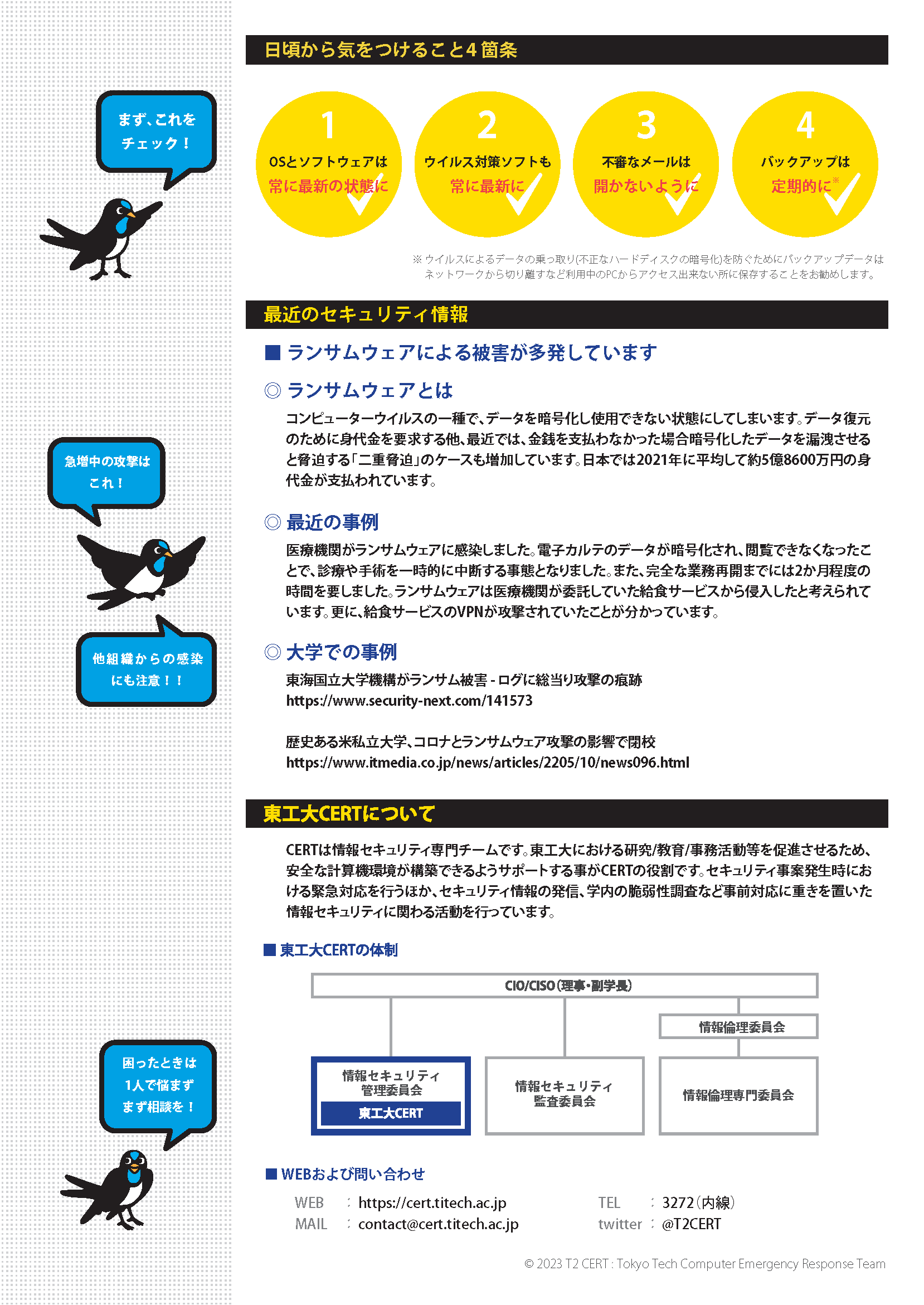

May 18, 2023 [info] 東工大CERT チラシ (2023年4月号)

東工大CERT発行のチラシ4月号の情報を掲載します。リモート接続時に発生する恐れのある被害例を紹介しています。リモート接続用のパスワードを抜き取られ、攻撃者に乗っ取られてしまう事例が発生しています。攻撃者がリモート接続を通じて組織内でウイルス感染を引き起こしたり個人情報を剽窃したりするだけでなく、学内外の組織にまで攻撃を拡大する恐れがあります。

部局や研究室にて、リモート接続の管理やルールについて再度確認しましょう。また、リモート接続のパスワードや認証方法に関しても見直しましょう。

- [PDF] 東工大CERT チラシ (2023年4月号)

-

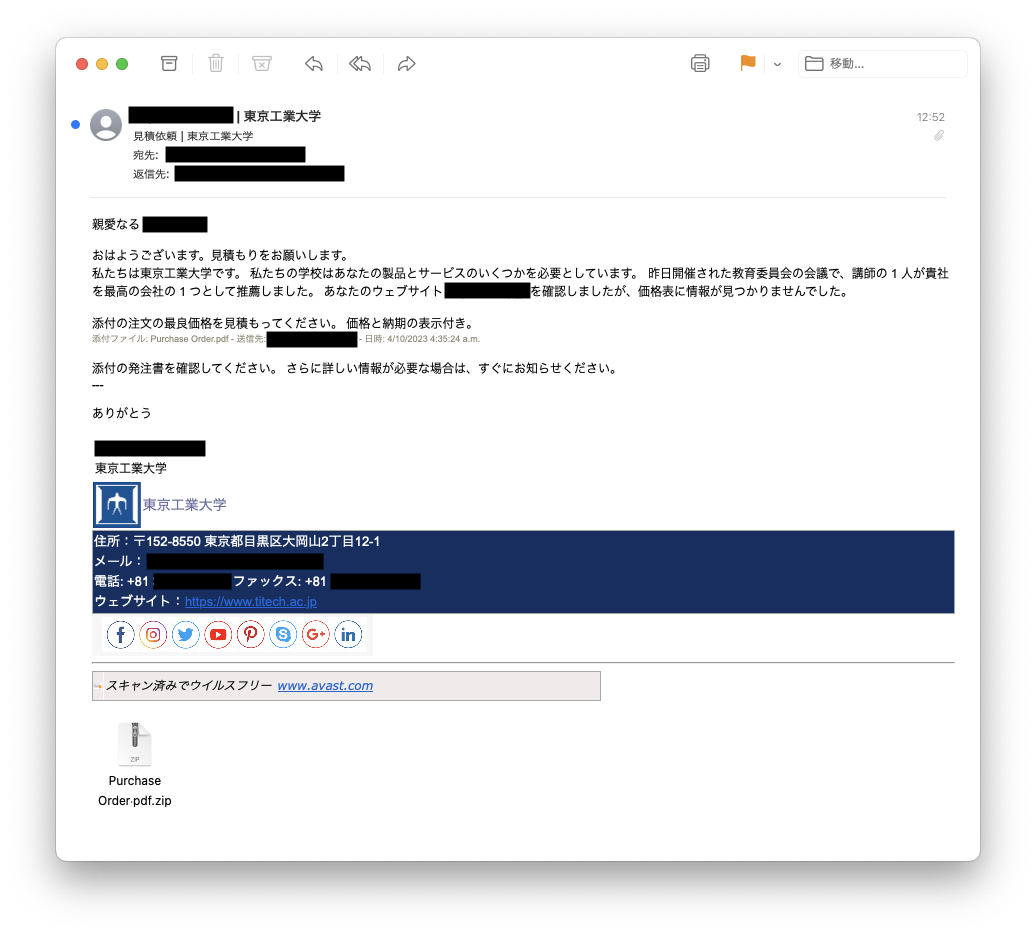

Apr 10, 2023 [warning] 東京工業大学を騙る不審なメールにご注意ください

東京工業大学を騙る以下の文面のメールが多数観測されております。 以下のメールを受け取った場合は、添付ファイルは開かず、すぐに破棄していただくようお願いします。

東工大内でこの様なメールを受け取られたり、万が一メールを開封してしまった場合は速やかに東工大CERTまでご連絡ください。

なお過去に他大学でも同様の文面のメールが観測されております。本メールに限らず大学を騙ったメール攻撃が増加しておりますのでご注意ください。

- 【注意】早稲田大学を騙る不審なメールにご注意ください

-

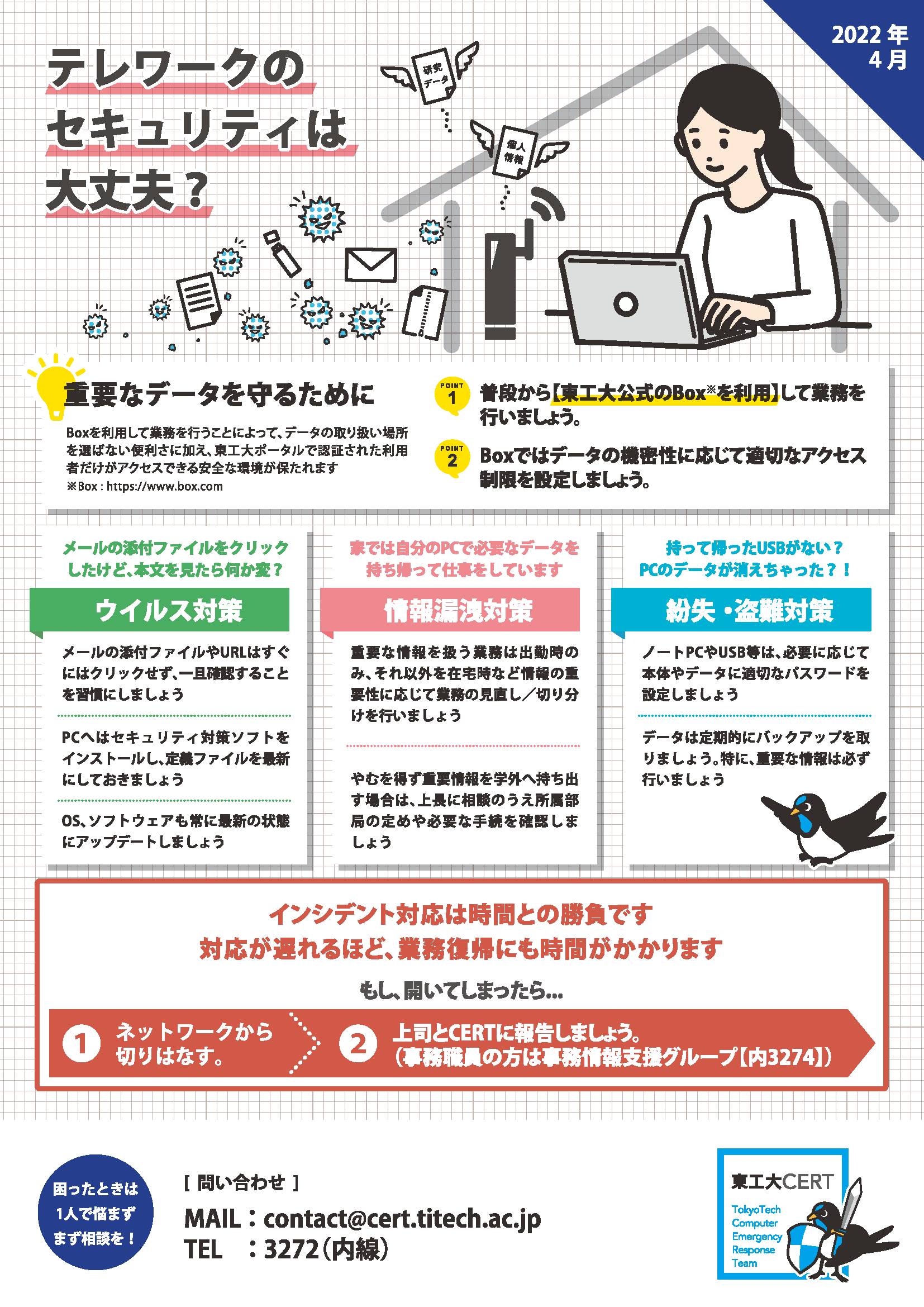

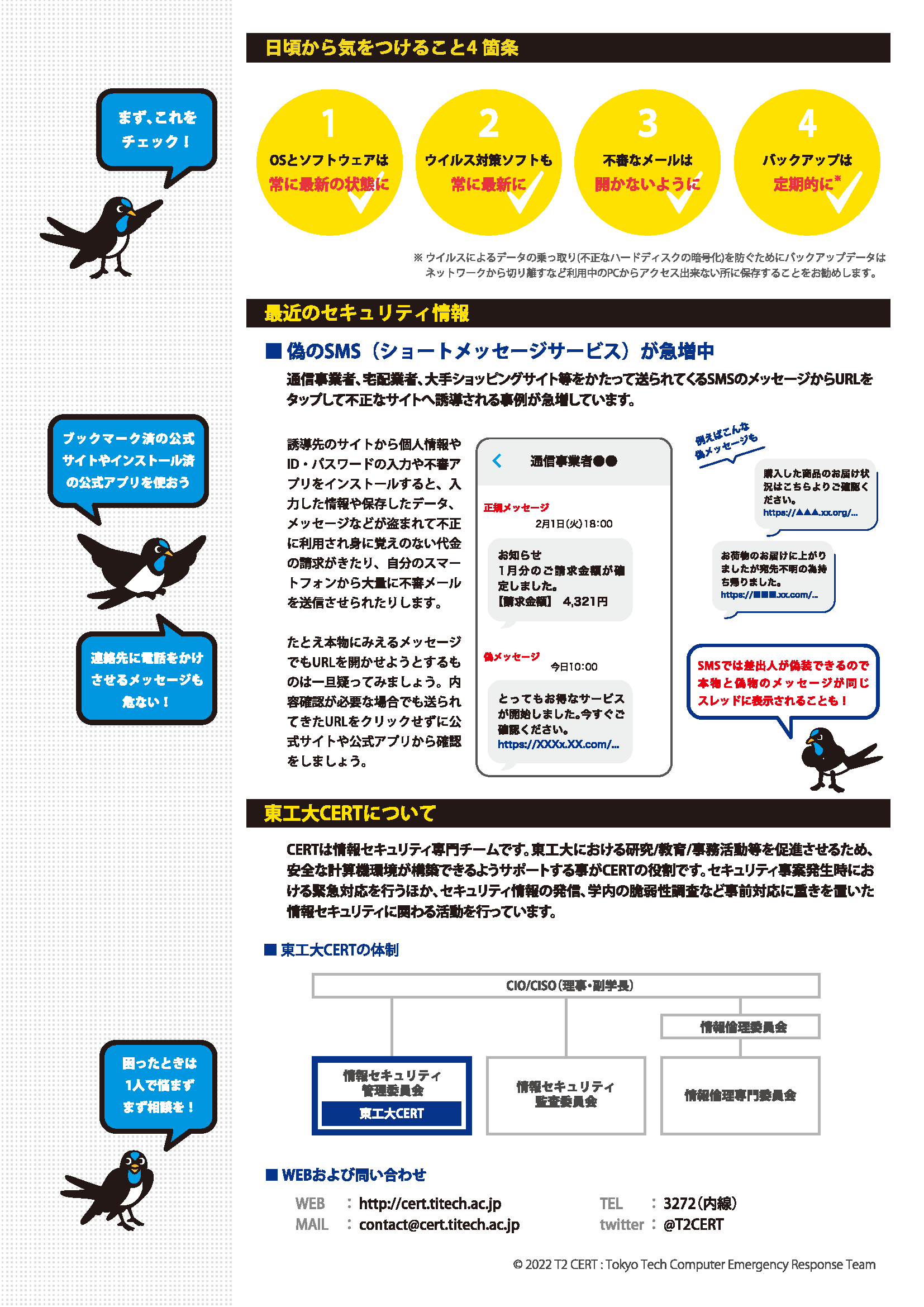

Apr 6, 2022 [info] 東工大CERT チラシ (2022年4月号)

東工大CERT発行のチラシ4月号の情報を掲載します。テレワーク時、在宅やリモートで勤務を実施する際の情報セキュリティに関する注意点を紹介しています。教職員の皆さんは、普段からBoxを活用して適切なアクセス制限を設定することで安全な環境が保たれます。学外においては、一定の防御態勢が整った大学のネットワークや適切に管理された常時最新のPC環境が使えなくなるため、データの保護機能が弱まります。より一層自分自身で注意してデータを守る必要がありますので、この機会に注意すべきポイントを確認して対策を行いましょう。

- [PDF] 東工大CERT チラシ (2022年4月号)

-

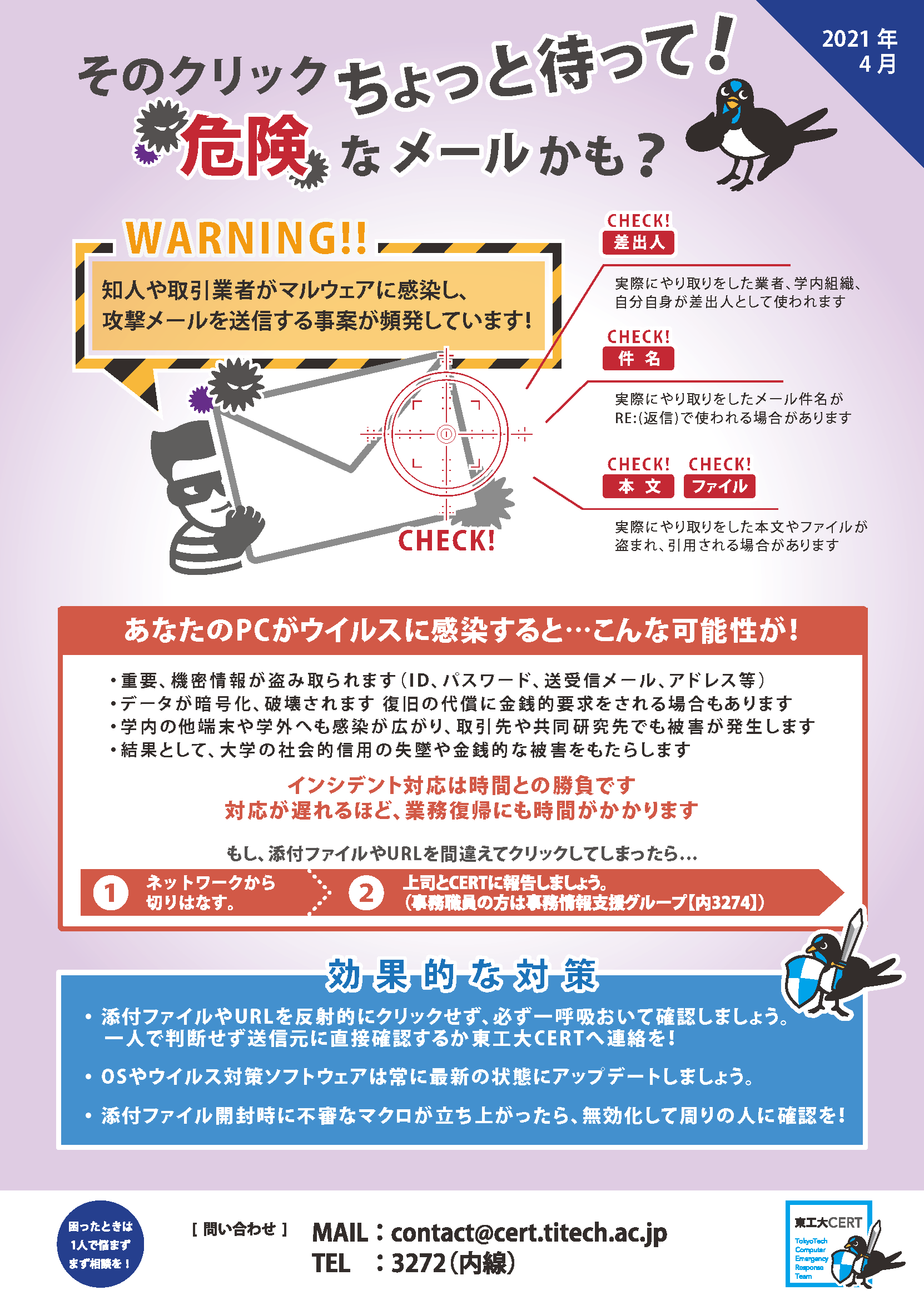

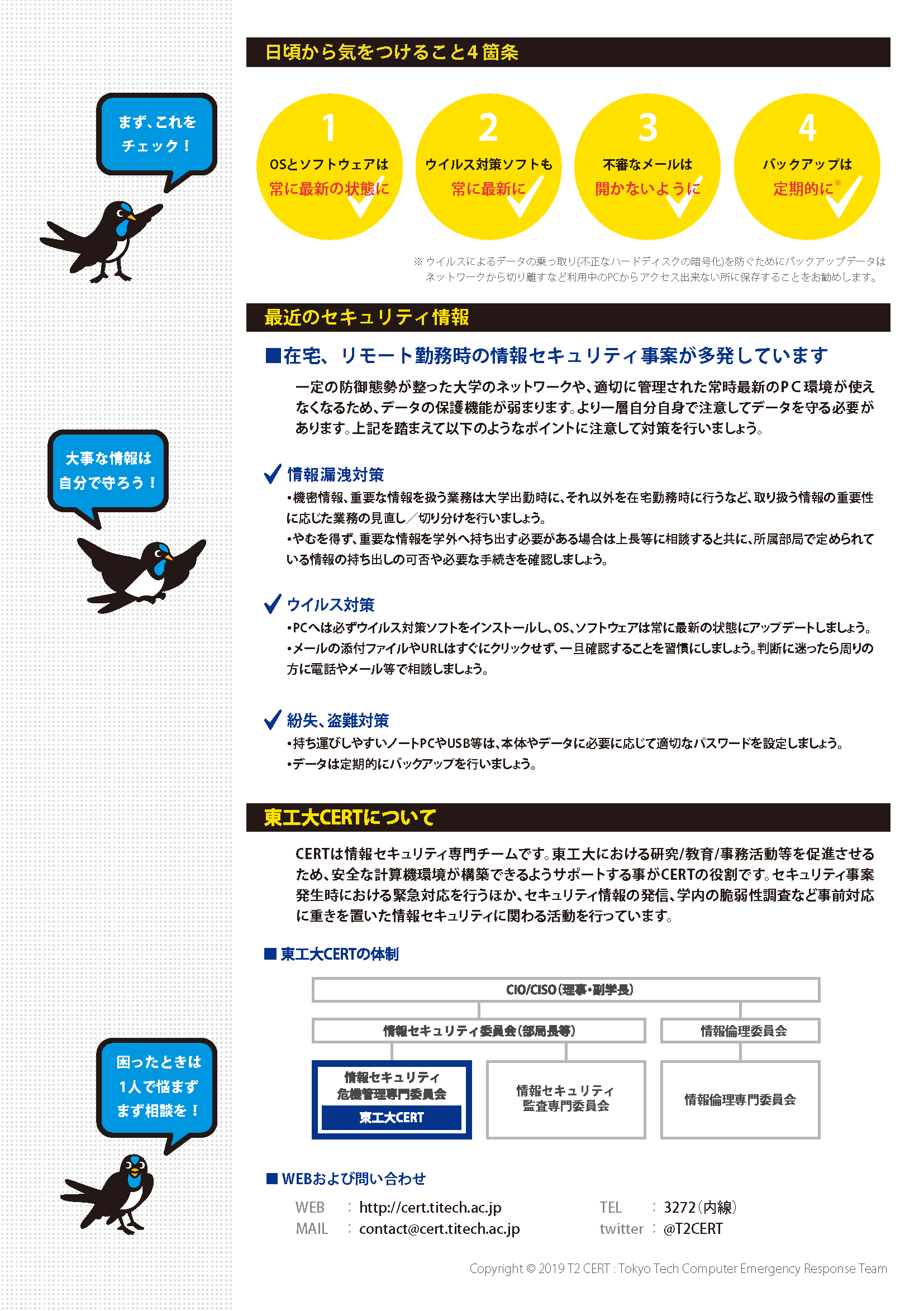

Apr 5, 2021 [info] 東工大CERT チラシ (2021年4月号)

東工大CERT発行のチラシ4月号の情報を掲載します。知人や取引業者を装ったなりすましメールに関する注意喚起です。昨年度は不審メールの添付ファイルやURLをクリックする事案が多発しました。この機会に改めてメールの特徴、感染の危険性、必要な対策を確認してください。添付ファイルやURLは反射的にクリックせず、少しでも違和感を感じたら居室内の周りの方に一声かけて意見をもらうようにしましょう。特に在宅勤務時にはより一層の注意を払うとともに、Slackや電話なども積極的に活用して、組織内で円滑にコミュニケーションが図れるような環境作りをお願いしたいと思います。

- [PDF] 東工大CERT チラシ (2021年4月号)

-

Apr 3, 2020 [news] ZoomからWindowsの認証情報が盗まれる脆弱性

オンライン会議ツールのZoomにおいて、脆弱性が報告されています。 また、本脆弱性を修正するバージョンが既にリリースされているので、 アップデートする事をお勧めします。

本脆弱性はチャット(テキスト)のやり取りで、HTTP(S)だけで無く、 UNCパスもクリック可能となり、悪意のあるUNCパスをクリックすると 認証情報が窃盗および解読される可能性があるというものです。

下記の様な基本的制限・指針を設けていれば使い勝手を損なわずに リスクを随分と低減できます。

・Zoomの利用時はミーティングに対してパスワードを付ける ・そもそも相手が分からない状態でリンクやファイルの共有等々を行わないリモートワークの機会が急増し、Zoom始めオンライン会議ツール等々を 利用する機会も急増しています。上記二点に加えて一般的なポイント(より重要)に なりますが、下記も意識する事で更なるリスクの低減が可能です。

・扱うデータ自体の機密性を把握し、データ保護や参加者制限の方針を立てる ・データを中心に考え、上記方針に沿ってどのようにアクセス管理をするか整理する ・テスト用のzoomミーティングを事前に用意し、適切な制限が施されているか確認するZoomに限らずオンライン会議ツールには設定項目が非常に多く存在し、またデフォルトの 設定も常に見直されています。初回や影響範囲の大きいオンライン会議は是非とも チェックリスト等を作成し、テスト環境で適切なアクセス制限が施されているか確認してみて下さい。

- ZoomからWindowsの認証情報が盗まれる脆弱性

- Zoom: New Updates for Windows - April 2, 2020 Version 4.6.9 (19253.0401)

-

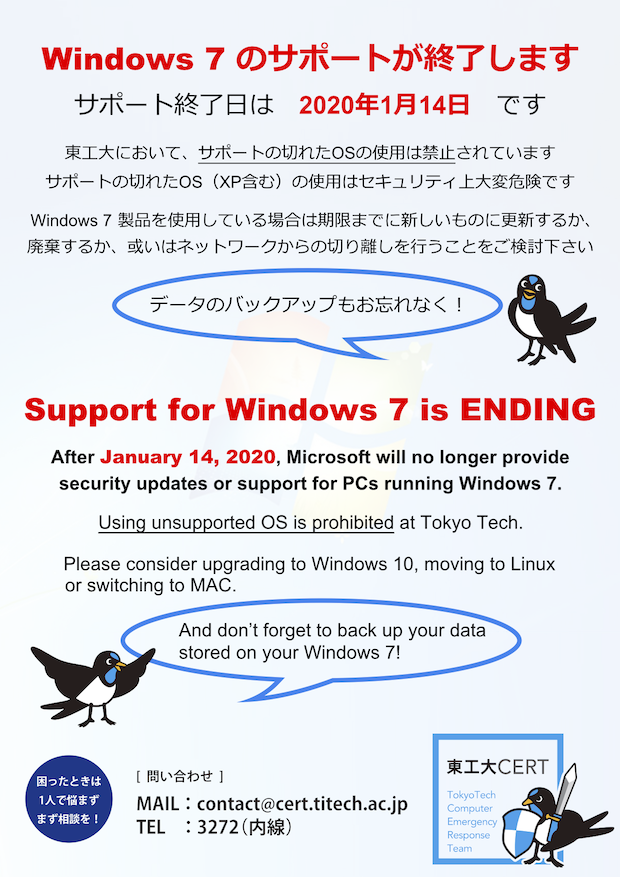

Nov 12, 2019 [info] Windows 7 のサポート終了(2020年1月14日)および使用禁止について

広く学内外でアナウンスされている通り、2020年1月14日にWindows 7のサポートが 終了します。サポートを受けられない状態ではマルウェア感染などの危険性が高まります。 Windows 7を使用されている場合は、速やかにアップグレードを行いWindows 10等に 移行して下さい。東工大ではサポートの切れたOSの利用は原則禁止されています。

実験施設における制御用端末等でWindows 7を継続利用せざる得ない場合は下記の 資料(学内限定)も参考に、安全に十分配慮して下さい。

- Windows 7の早期更新(2019年内)と使用禁止について (学内限定)

- Reminder for Endo of Support for Windows 7 - PC Replacement and Exception - (internal)

参考WEBサイト (日本語)

- JPCERT/CC

- Windows 7 および Windows Server 2008 R2 の延長サポート終了について

- https://www.jpcert.or.jp/newsflash/2019101801.html

- マイクロソフト株式会社

- 2020 年 1 月 14 日に Windows 7 のサポートが終了します

- https://www.microsoft.com/ja-jp/windows/windows-7-end-of-life-support-information

- マイクロソフト株式会社

- Windows Server 2008 および Windows Server 2008 R2 のサポート終了

- https://support.microsoft.com/ja-jp/help/4456235/end-of-support-for-windows-server-2008-and-windows-server-2008-r2

- マイクロソフト株式会社

- Windows ライフサイクルのファクト シート

- https://support.microsoft.com/ja-jp/help/13853/windows-lifecycle-fact-sheet

references (English)

- US-CERT

- Microsoft Ending Support for Windows 7 and Windows Server 2008 R2

- https://www.us-cert.gov/ncas/alerts/aa19-290a

-

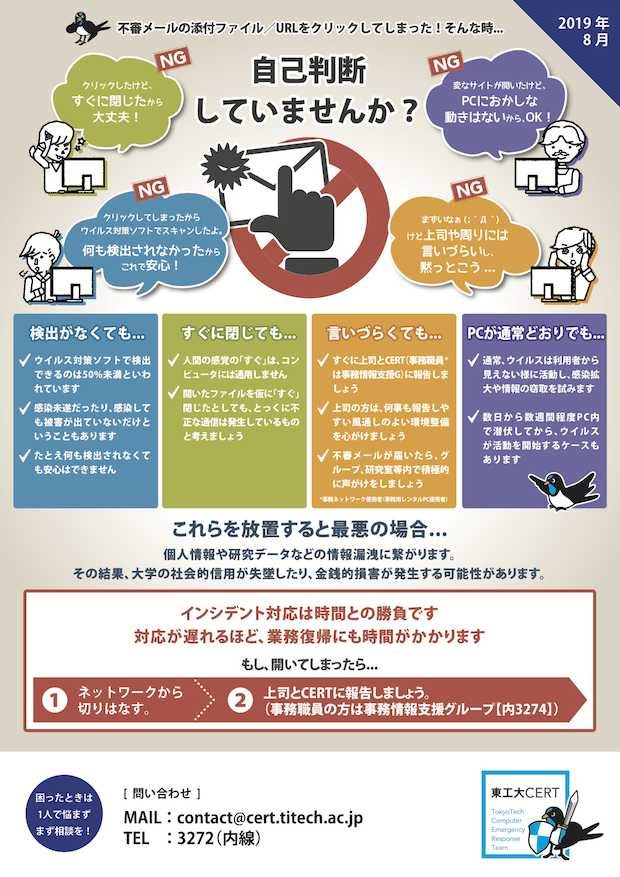

Sep 2, 2019 [info] 東工大CERT チラシ (2019年8月号)

東工大CERT発行のチラシ8月号の情報を掲載します。やってしまいがちな誤った メールの扱い方に関する話題です。身の回りで同じ様な事が起きてないか、振り返る 機会として下さい。ポイントは周囲とのコミュニケーションです。疑問や不安を 感じたら、周囲の人に聞いてみたり、上司に相談してみて下さい。また、管理職の 立場にある方々は、風通しの良いコミュニケーションが行える様に普段から声かけ等を行い、 事案発生時には迅速に報告が上がる様な組織作りをお願い出来ればと思います。

- [PDF] 東工大CERT チラシ (2019年8月号)

-

Jan 30, 2019 [news] 「宅ふぁいる便」と同じID・パスワードを使い回している人は注意! 不正ログインやフィッシング詐欺に悪用される可能性も

ファイル転送サービスの「宅ふぁいる便」が外部からの不正アクセスを受け、約480万件のID/パスワードを含む個人情報が漏洩しました。パスワードは平文のままで保存されており、攻撃者によって再利用される可能性が非常に高い状況になっています。また生年月日や性別、職業など個人情報が漏洩しており、退会者であっても対象となる事から注意が必要です。以下に対策を記します。参考にして下さい。

- 利用者の対策

- 「宅ふぁいる便」と同じID(メールアドレス)とパスワードを他で使い回している場合は速やかにパスワードを変更する

- 個人情報流出が想定され詐欺等の被害の確率が上がるので、唐突な(不審な)メール等に一層注意する

また本件を機会に事務職員、教員、学生など全ての構成員は身の回りのシステムでの個人情報の取り扱いに関して改めて確認していただけると幸いです。ポイントとしては下記の2点です。

- 業務に必要の無い個人情報は集めない

- 例:窓口業務で本当に免許証やパスポート等のコピーが必要か。担当者が目視確認するだけで十分でないか

- 例:アンケートに生年月日、性別、電話番号が必要かどうか、学年とメールアドレスで十分でないか

- 個人情報の破棄プロセスを事前に決める

- 例:本人確認のために収集した免許証やパスポート等はいつ破棄されてることになっているか

- 例:研究シンポジウムで集めた参加者情報を研究プロジェクト終了後に取っておく必要があるか

まずは個人の身を守る対策を実施し、個人情報の扱いを見直すきっかけにしていただければと思います。

- 「宅ふぁいる便」と同じID・パスワードを使い回している人は注意! 不正ログインやフィッシング詐欺に悪用される可能性も

- 利用者の対策

-

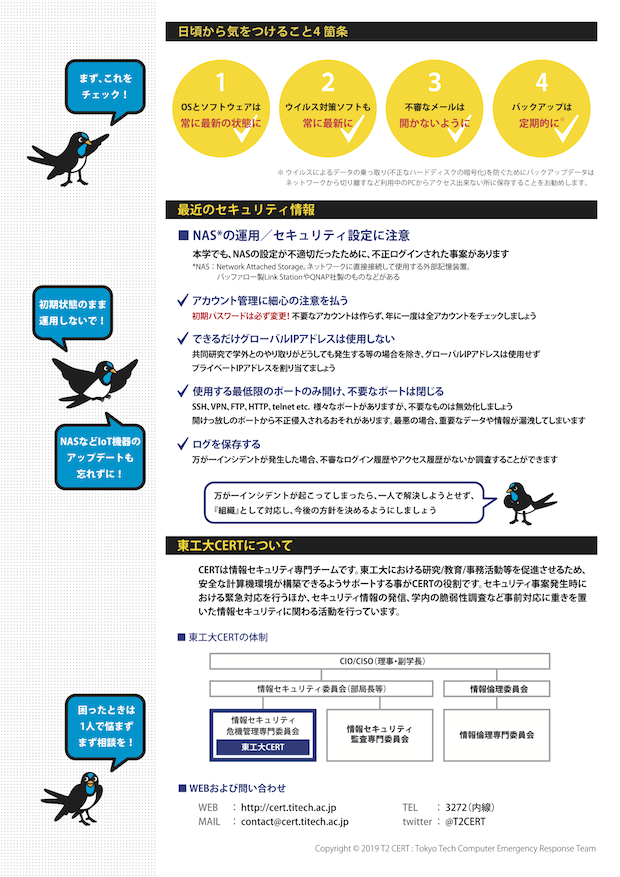

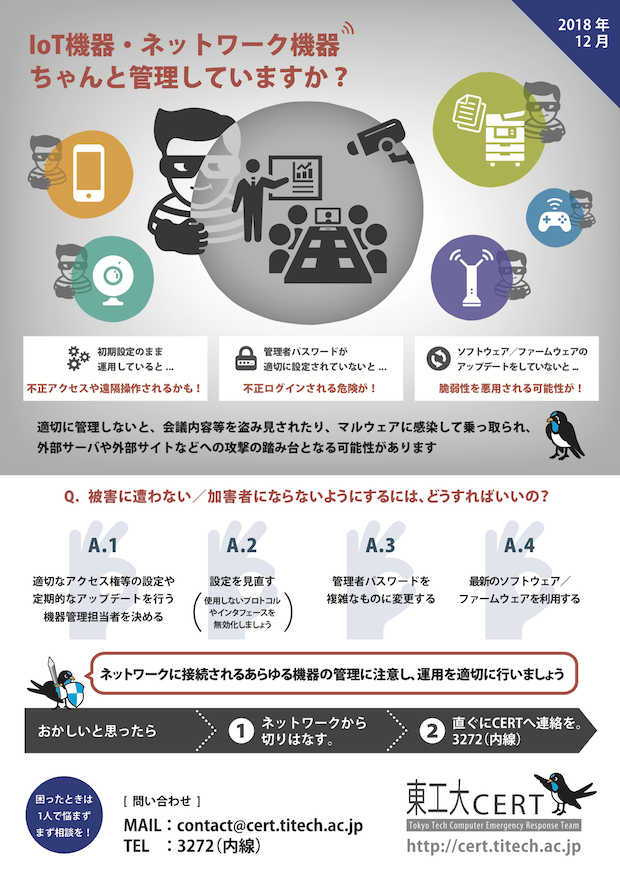

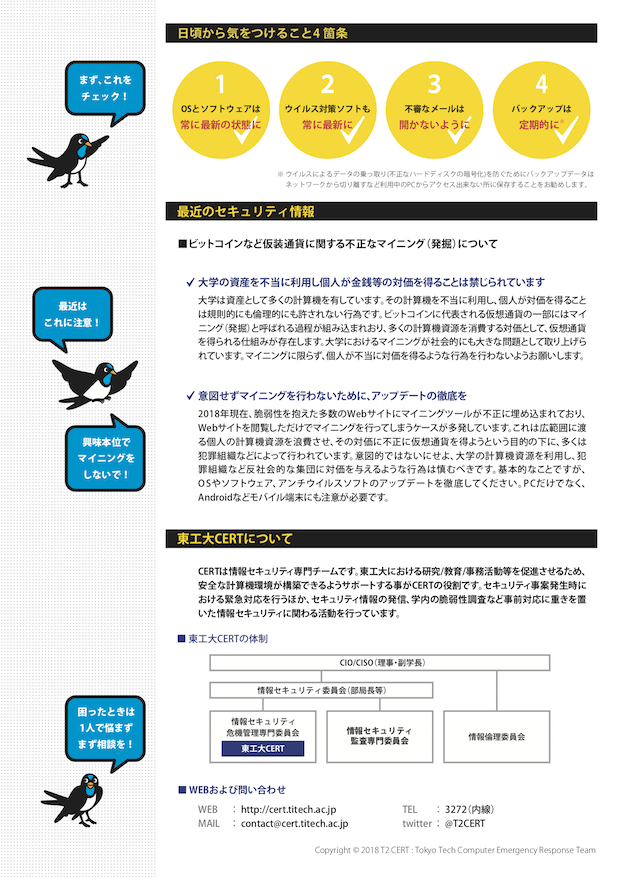

Jan 9, 2019 [info] 東工大CERT チラシ (2018年12月号)

東工大CERT発行のチラシ12月号の情報を掲載します。身の回りにある TV会議システム(Polycom等)、プリンターや複合機、小型計算機(Raspberry Pi等)、 無線LANアクセスポイント、WEBカメラ等々の管理体制はしっかりされているか 今一度チェックして下さい。PCやサーバだけで無く、あらゆるネットワーク機器は インターネットからの攻撃にさらされています。定期的なアップデートも含めて 適切な機器管理を行って下さい。

また、仮想通貨のマイニングに関しても裏面で言及しています。言うまでも無く、 大学の計算機資源を利用し個人が不当に利益を得ることは許されません。 意図的で無くともマルウェア感染によってマイニングが行われる事もあるので、 OSやアンチウィルスソフトの自動アップデートも忘れず行って下さい。

- [PDF] 東工大CERT チラシ (2018年12月号)

-

Oct 20, 2017 [news] 「WPA2」の脆弱性情報、セキュリティ機関が公開 パッチ適用を呼び掛け

無線LAN通信の規格であるWPA2に脆弱性が発見され、幅広い端末に影響が及ぶ状況です。 主要なメーカーからはセキュリティパッチが配布されている、あるいは準備中です。 身の回りのパソコンやスマホはもちろんの事、ゲーム機やプリンタ複合機、 小型のIoT機器等々、無線を利用するデバイスを整理し、アップデートするようお願いします。

- 「WPA2」の脆弱性情報、セキュリティ機関が公開 パッチ適用を呼び掛け

- IPA: WPA2 における複数の脆弱性について

-

Sep 14, 2017 [news] Bluetooth実装の脆弱性「BlueBorne」、82億台に影響 無線経由で攻撃の恐れ

Bluetoothの実装に極めて危険性の高い脆弱性が発見されています。アップデートされて いないスマフォやノートPC、デスクトップPCは基本的に全て対象と考え、身の回りの デバイスを確認するようお願いします。無線範囲内で攻撃が可能であり、例えば 電車で移動中にスマフォ内のデータを抜かれたり、部屋の外からデスクトップPCを 乗っ取られるなどの危険性があります。WindowsやAndroid等々の各OSのアップデート 情報も参照しながら、常に最新版にアップデートするようにして下さい。基本的に 自動アップデートにしておくと安全です。

- Bluetooth実装の脆弱性「BlueBorne」、82億台に影響 無線経由で攻撃の恐れ

-

Sep 8, 2017 [news] Apache Struts 2 の脆弱性 (S2-052) に関する注意喚起

Struts2に深刻な脆弱性が見つかっており、各方面で大きく取り上げられています。 Struts2の利用者はもちろん、WEBアプリケーションを業者に外注している組織の 担当者は適切にバージョンアップされているか確認する事をお勧めします。

Struts REST Pluginを利用している場合、任意のコードが実行されてしまう 大変危険な脆弱性です。Apache Struts 2 2.1.2 から 2.3.33 までのバージョン、 および 2.5 から 2.5.12 までのバージョンが該当します。

- Apache Struts 2 の脆弱性 (S2-052) に関する注意喚起

-

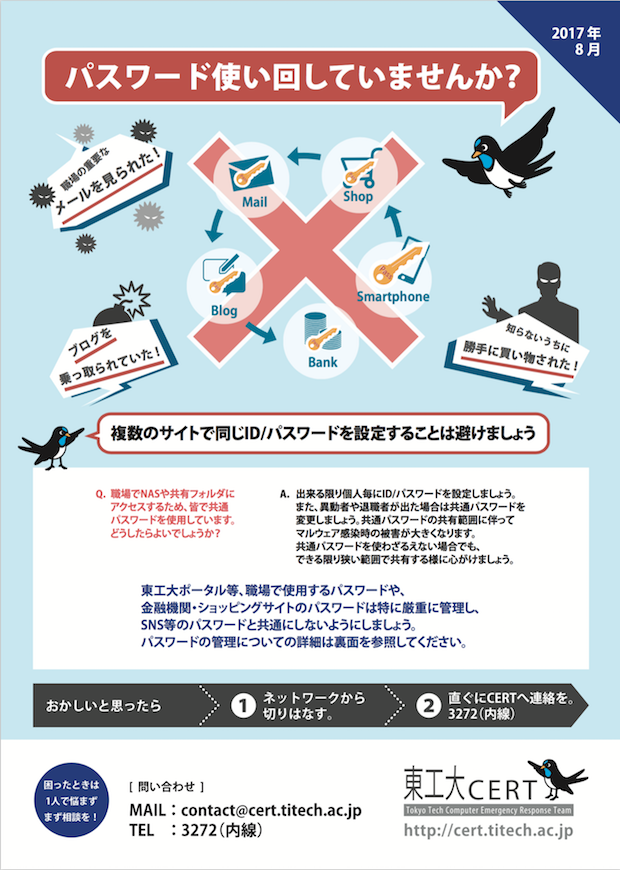

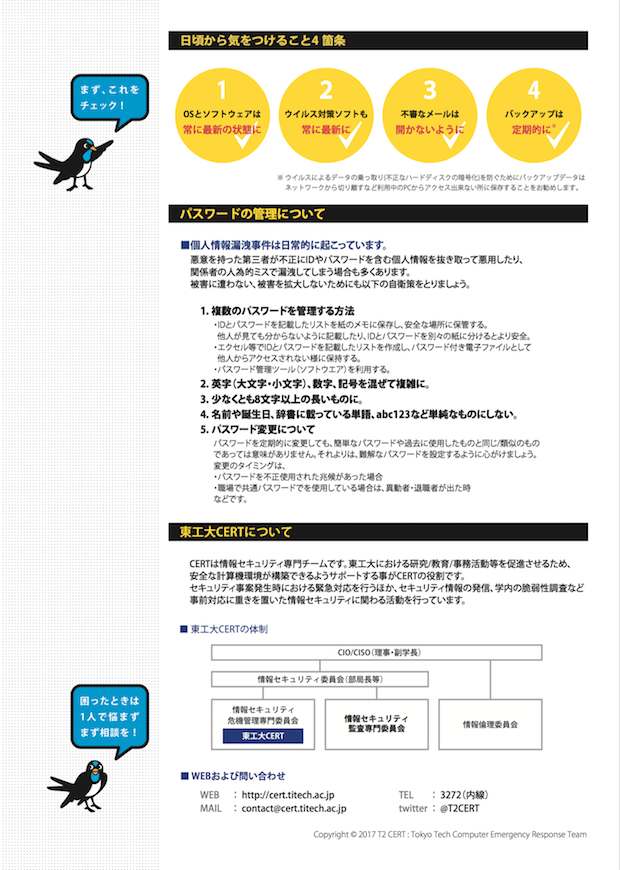

Aug 10, 2017 [info] 東工大CERT チラシ (2017年08月号)

東工大CERT発行のチラシ8月号の情報を掲載します。パスワードの使い回しに 関する内容で職場における共通パスワードについて言及しています。 日頃から心がけておくべき事項と併せて確認していただければと思います。

- [PDF] 東工大CERT チラシ (2017年08月号)

-

Jul 24, 2017 [warning] 日本郵便追跡サービスを騙った不審なメールについて

下記の様な日本郵便の追跡サービスを騙ったメールが本学を含め広く 出回っています。添付ファイル(docx)には触れないようにし、 該当のメールは無視または破棄するようにして下さい。

件名 :日本郵便追跡サービス 666377\3241157740 送信者:日本郵便追跡サービス bluebell68@mail。com ---------------------------------------- 拝啓 配達員が注文番号( 85421 )の商品を配達するため電話で連絡を差し上げたの ですが、つながりませんでした。従ってご注文の品はターミナルに返送されまし た。 ご注文登録時に入力していただいた電話番号に誤りがあったことが分かりました。 このメールに添付されている委託運送状を印刷して、最寄りの郵便局日本郵政取 り扱い郵便局までお問い合わせください。 敬具 EMS(国際スピード郵便) ? 郵便局 ? 日本郵政 ---------------------------------------- 添付ファイル名( 日本郵便追跡サービス_52350-65628846.docx ) -

May 16, 2017 [info] 学内向けの一括スキャンに関して

東工大CERTでは下記の様に学内に対して簡易な一括スキャンを行いました。 ログ監視をされている方を中心に不審な通信では無いかと思われる方も いらっしゃるかと思いますので、お知らせします。

- 期間 :5月15日(月) 22:00 から 5月16日(火) 12:33 まで

- 発信元:131.112.15.5 (nessus.cert.titech.ac.jp)

- 内容 :ping および、ポート135 139 445番等を含む30程度の簡易なポートのチェック

東工大CERTからの学内調査は上記のアドレスから常に行っています。 今後の調査においても同様のアドレスを利用します。何かありましたら、 東工大CERT (contact [at] cert.titech.ac.jp)までお願いします。

-

May 15, 2017 [warning] るるぶトラベルを騙ったメール攻撃に注意して下さい

るるぶトラベルを騙った不正なメール(末尾参照のこと)が本学にも大量に届いています。添付ファイルには触れずに無視するか、メールを削除して下さい。出張などで丁度ホテルを予約したタイミングであるとクリックしがちです。コンテキストが合っていたとしても外部からの添付ファイルには常に慎重になっていただければと思います。

OSやソフトウェア、アンチウイルスソフトのアップデートを徹底し、うっかりクリックしてしまった場合でも感染を防げるような管理体制を整えるようお願いします。

件名: 予約完了[るるぶトラベル] 送信元:"support@rurubu.travel" に偽装されています ----------------------------------------------------------------------- ※本メールは、自動的に配信しています。 直接ご返信いただいてもお問い合わせにはお答えできませんので、 あらかじめご了承ください。 ----------------------------------------------------------------------- ご予約いただきありがとうございます。 ご予約を下記の内容で承りましたのでご確認下さい。 <<ご予約内容・注意事項>> 受付日時:2017/05/15 受付番号:714610266 ご宿泊日:2017年5月20日(水)より1泊 人数・部屋数:2名・1室 到着予定時刻:17:00 【禁煙】 食事条件:1泊朝食 部屋条件:32平米 36.50平米 利用交通機関:車 駐車場あり 屋外広場 無料 60台(乗用車) -

May 14, 2017 [news] 世界規模のランサムウェア攻撃でMicrosoftが異例の「Windows XP」パッチ公開

5月12日(金)頃から世界規模でランサムウェア(不正にデータを暗号化し、復号化のために金銭を強要するマルウェア)の感染拡大キャンペーンが展開され、約100カ国で大きな被害が発生しています。病院、工場、銀行など幅広い組織が被害を受けています。海外では大学も被害を受けており、過去には事務システムの中枢でランサムウェアの感染を受けて大学の機能が麻痺した事例も存在します。

Windowsユーザの方はOSが最新の状態になっているか、自動アップデートが有効になっているか、今一度確認をしていただければと思います。一般的には感染経路はメールやWEBですので、日頃から添付ファイルの取り扱いやWEB公告のクリックなどに注意して下さい。今回の件の詳細については下記piyologの記事を参照して下さい。

- 世界規模のランサムウェア攻撃でMicrosoftが異例の「Windows XP」パッチ公開

- 世界各地で発生したランサムウェア WannaCry 2.0 の感染事案についてまとめてみた

-

Apr 11, 2017 [warning] 日本郵便を騙った不審なメールに注意して下さい

本学の教職員等に下記の様な日本郵便を騙った不審なメールが届いています。添付ファイルには決して触れず、メールは無視するか削除して下さい。

送信元のドメイン名は余分な”n-“が付いていますが、本文含めて他には不審な所が見当たらず、実際に荷物のやり取りが発生している方に取ってはうっかり添付ファイルをクリックしがちです。配送業者等から添付ファイル付きのメールが来た場合、まずはメール攻撃だと判断し対応して下さい。正規メールでは添付ファイルが付くことは基本的にありません。

添付ファイルは”S27111717187318-20170411.zip”であり、中身をクリックするとマルウェアに感染します。似たようなメールが送られてくる可能性が十分にあります。注意していただければと思います。

Subject: [日本郵便] 集荷依頼申込み完了のお知らせ Date: Tue, 11 Apr 2017 08:50:17 +0100 From: noreply@mls.post.n-japanpost[.]jp 受付番号:S33220881511421 この度は日本郵便のWeb集荷サービスをご利用頂きありがとうございます。 上記の受付番号は、お問い合わせ・内容修正・申込取消の際に必要となります。 このメールを保存または印刷していただくよう、よろしくお願いします。 お申込み内容は以下のとおりです。 ---------------------------------------------------------------- 電話番号:0935-36-0434 内線: 集荷希望日:2017年04月11日 集荷希望時間帯:15:00‐17:00 商品:1871093 個数:1個 送り状の用意:用意済み ---------------------------------------------------------------- なお、このメールアドレスは送信専用となっております。 本メールに返信されましても、ご質問等にお答えすることは出来かねますのでご了承ください。 〒------------------------------------------〒 日本郵便株式会社 〒100-8798 東京都千代田区霞ヶ関一丁目3‐2 ゆうびんホームページ http://www.post.japanpost.jp/ 〒------------------------------------------〒 -

Apr 8, 2017 [news] 「iOS 10.3.1」リリース、Wi-Fiチップで任意のコードを実行できる脆弱性を修正

iPhoneやiPad等を対象にiOS 10.3.1がリリースされています。今回のアップデートで 無線の到達範囲内にいる攻撃者がWi-Fiチップ上で任意のコードを実行出来る脆弱性を 修正しています。

本件に限らず、iPhoneやMacといったApple製品を対象とした攻撃が近年急増しています。 Apple製品も含めて、身の回りにある機器をアップデートし最新の状態を保つ事をお勧めします。

- 「iOS 10.3.1」リリース、Wi-Fiチップで任意のコードを実行できる脆弱性を修正

-

Mar 9, 2017 [news] WordPressのアップデート公開、直ちに更新を 脆弱性悪用でWebサイト制御の恐れも

WordPress 4.7.3が公開され、6件の脆弱性が修正されています。 利用者の方は確実にアップデートを行う様にして下さい。 WordPressはセキュリティアップデート頻発している状況であり、 注視していただければと思います。また、過去の関連記事も参考にして下さい。

- WordPressのアップデート公開、直ちに更新を 脆弱性悪用でWebサイト制御の恐れも

- [news] WordPressの改ざん被害について

-

Mar 8, 2017 [news] Apache Struts2 の脆弱性対策について

学内システム(WEBシステムが対象)を外注または独自に開発している方向けの話題です。Struts2に深刻な脆弱性が発見され、他所では既に攻撃を受け被害が発生している状況です。Struts2利用者の方は速やかに最新バージョンにアップデートして下さい。対象となるバージョンはApache Struts 2.3.5 - 2.3.31および2.5 - 2.5.10です。

- Apache Struts2 の脆弱性対策について (CVE-2017-5638) (S2-045)

-

Mar 3, 2017 [info] 東工大CERTが日本シーサート協議会(NCA)に加盟しました

平成29年2月22日(水)に日本シーサート協議会への加盟が認められました。

現在200社程度の企業が参加している一方、大学の参加は数校程度と少ない状況です。大学間だけで無く、企業とも広く情報共有を図り、東工大においてより安全で使い勝手の良い計算機環境を提供できればと思います。

- 会員(チーム)情報 - 東工大CERT

-

Feb 6, 2017 [news] WordPressの改ざん被害について

全国的にWordPressの改ざんが急増しています。他大学でも多くの改ざんが 報告されており、WordPressの利用者は注意して下さい。現在の最新版は “4.7.2”です。先日、4.7および4.7.1が出たばかりですが、そのバージョンでも 被害が多発しています。ウェブサイト管理者の方はWordPressに関わらず、 OSやCMS(WordPress等のコンテンツ管理ソフト)のバージョンが最新になっているか 定期的に確認してください。WordPressを含め自動アップデート機能を備えている ものもありますので、利用を検討してください。

- WordPress Version 4.7.2 (日本語版)

- 2月初めの複数の国内サイトの改ざんについてまとめてみた

-

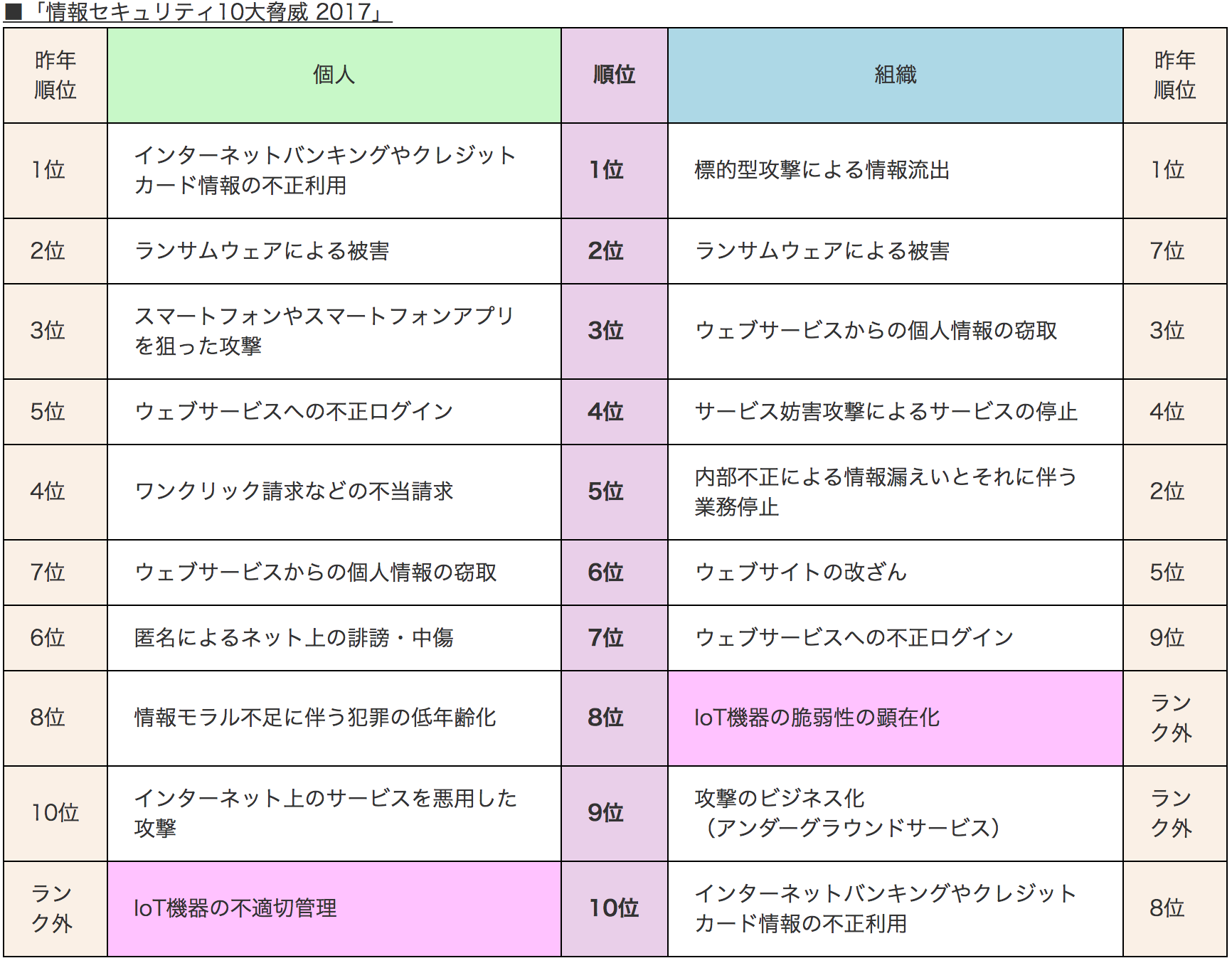

Feb 2, 2017 [news] 情報セキュリティ10大脅威 2017

IPAより2017年の情報セキュリティ10大脅威が発表されています。昨年に 引き続き、ランサムウェア等が取り上げられているのに加えて、今年は IoT機器に対する攻撃も取り上げられています。OSやソフトウェアの アップデートは必須の対策ですが、PCやサーバ以外の様々な機器は アップデートを忘れがちです。複合機やカメラ会議システム、APや スイッチ等々の機器の状態も把握するように努めてください。

下記に記事中より10大脅威の表を引用します。

- 情報セキュリティ10大脅威 2017

昨年の情報も参考にしてください。

- [news] 情報セキュリティ10大脅威 2016

-

Jan 20, 2017 [warning] 日本学術振興会(科研費繰り越し)を騙った不正なメールに注意して下さい

特に科研費に係わる教職員の方は注意して下さい。科研費の繰り越しに関しての アナウンスを装って、添付ファイルをクリックさせ感染させようとする手口です。 本来は研究機関ごとに行うべき事務処理で有り、学術振興会から直接この手の案内が なされることはありません。

上記の様なメールを受け取った際には周りの方とも声を掛け合って、組織として 感染防止に努めていただくようお願いします。

-

Jan 12, 2017 [warning] マイクロソフトを騙った不正なメールにご注意下さい。

東工大の教職員宛にマイクロソフトを騙った不正なメールが複数届いています。オフィスのプロダクトキーが不正に利用されていると偽って偽の認証サイトに誘導し、アカウント情報を盗み取ろうとする攻撃です。誘導されるページは綺麗にレイアウトされており、ドメイン名も本物かと勘違いさせるものになっています。下記の不正なメールの情報を元に周りの方とも声をかけあって、アカウント情報を入力しないよう努めて下さい。

件名:ご注意!!OFFICEのプロダクトキーが不正コピーされています。 差出人:support@microsoft-securityprotection-support。com セキュリティ警告!! お使いになっているオフィスソフトの授権が終了されてしまう可能性があります!! 日本マイクロソフトセキュリティチームはお使いのオフィスソフトのプロダクトキーが違法コピーをされた可能性があることを発見しています。 攻撃者はお使いのオフィスソフトのプロダクトキーを利用して他のオフィスソフトを起動しようと試みています。ご本人の操作なのかどうかが確定できないため、お手数ですが、直ちに検証作業をしてくださいますようお願いします。 検証作業をしていただけない場合、日本マイクロソフトはお使いのオフィスソフトのプロダクトキーの授権状態を終了させていただきますので、ご了承ください。 今すぐ認証 *ライセンス認証(マイクロソフトプロダクトアクティベーション)とは、不正コピーを防止するための技術で、手続きは、短時間で簡単に実行できます また、この手続きは匿名で行われるので、お客様の個人情報は保護されております。上記メールの末尾付近に “今すぐ認証” と書かれた部分はリンクになっており、誘導先である、http://microsoft-securityprotection-support。com/が設定されています。メールの内容含め、ドメイン名部分の一部’.’を’。’に変更しています。

-

Jan 9, 2017 [news] SHA-1証明書を用いたウェブサイト閲覧時の警告/エラーや表示についてフィッシング対策協議会が注意喚起

WEBサイト管理者向けの話題です。SHA-1を用いたサーバ証明書は2017年以降 安全とは見なされず、各ブラウザで警告メッセージが表示されます。 今後は警告だけで無くアクセスそのものが出来なくなる予定です。

サーバ証明書を利用していてSHA-1から更新を行っていないWEBサイトを 運営している管理者の方は速やかに証明書の更新を行って下さい。 ニュース記事末尾の「関連リンク」に良く詳細情報がまとまっています。

- SHA-1証明書を用いたウェブサイト閲覧時の警告/エラーや表示についてフィッシング対策協議会が注意喚起

-

Dec 27, 2016 [news] 「PHPMailer」に重大な脆弱性、直ちにパッチ適用を

WordPressやDrupalなど多くのソフトウェアで利用されている ライブラリである”PHPMailer”に深刻な脆弱性が存在します。 遠隔から任意のコードを実行可能な危険性の非常に高い脆弱性です。

運用中のWEBサーバでメール送信機能を有している場合は、 PHPMailerを利用していないか、また最新版(5.2.18)になっているか 確認を行ってください。

- 「PHPMailer」に重大な脆弱性、直ちにパッチ適用を

-

Dec 20, 2016 [info] Windows Vista等のサポート終了(2017年4月)について

2017-04-11にVistaのサポートが終了します。東工大ではXPのサポート終了時(2014年4月)と同様にサポートが終了したOSの使用は認められませんので注意して下さい。脆弱性が発見された場合でもセキュリティアップデート等のサポートが受けられず大変危険です。

下記にWindowsに加えてubuntuとCentOSのサポート終了時期を記します。使用中のOSサポート期限を確かめて貰えればと思います。また、実験等でLinuxを使用する場合は可能な限りLTS(Long Term Support)等サポートの長いものを選択して下さい。

- Windows Vista: 2017-04-11

- CentOS 5 : 2017-03-31

- ubuntu 12.04 : 2017-04

下記に主要なOSのサポート期限が丁寧にまとめられています。

- 各OSのリリース日とサポート終了日を表にまとめてみた

-

Dec 16, 2016 [news] 「情報セキュリティハンドブック」をNISCが改定

内閣サイバーセキュリティセンター(NISC)が「情報セキュリティハンドブック」を 改定しました。イラストも多く含まれていて、気軽に読めて大変分かりやすい資料です。 内容も重要なポイントが押さえられており、最近の攻撃とその対応策を概観するには 大変良い資料です。一読をお勧めします。

- NISC「情報セキュリティハンドブック」Ver 2.00 (PDF)

-

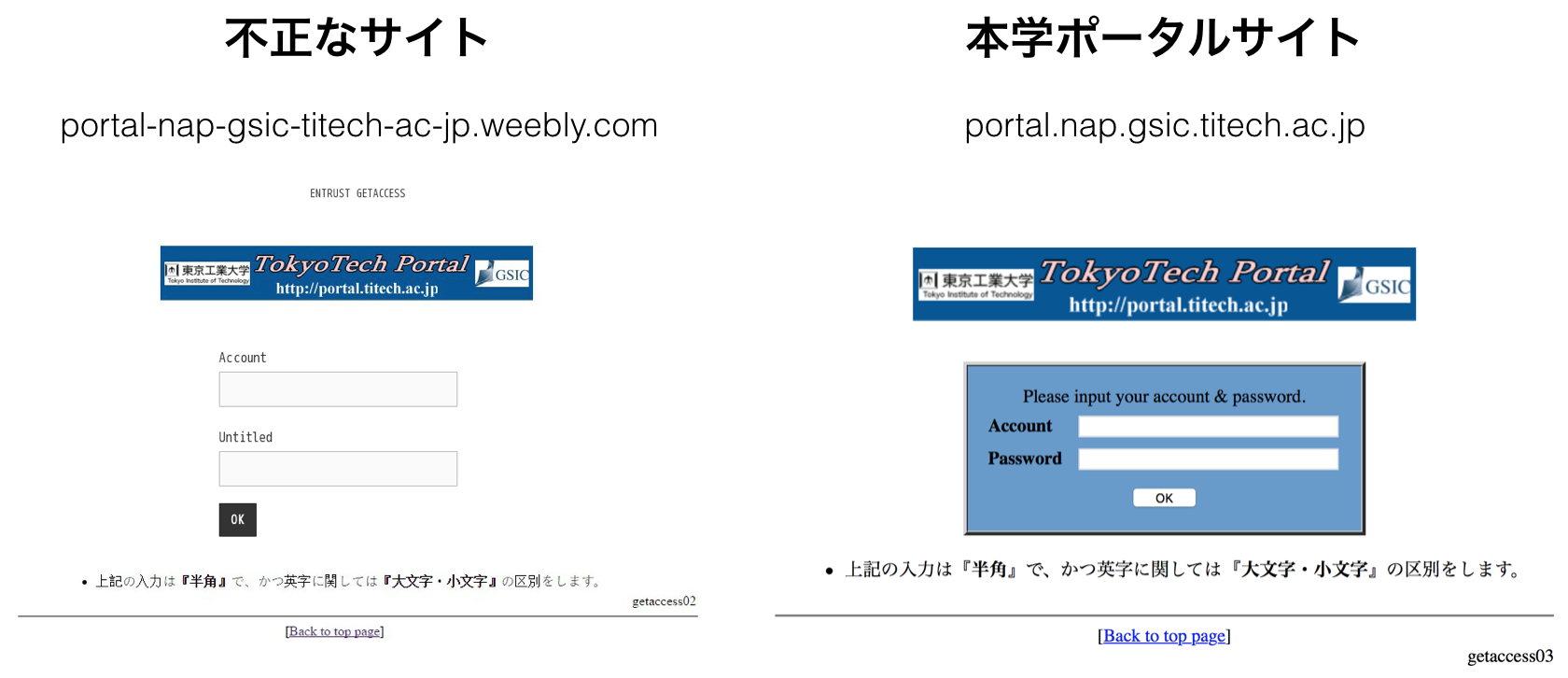

Dec 2, 2016 [warning] 東工大ポータルサイトを騙った不正サイトについて

東工大のポータルサイトに見せかけた不正なサイトが立ち上がっています。 ポータルサイト利用時はURLの末尾がtitech.ac.jpであるかどうか確認し、 それ以外のサイトで東工大のユーザ名/パスワードは決して入力しないようにして下さい。 誤って入力してしまった場合には速やかに東工大CERTに連絡をお願いします。

具体的な攻撃としては下記の様なメールが東工大関係者に送られています。 ‘.’を’。’に一部変換しています。

From: TITECH.AC.JP <asociacionruraldemaipu@infovia。com。ar> アカウントユーザー、 メールボックスの容量は100%です。 新しいメッセージを受信するためにいくつかのメールを削除する必要があります。 3つの重要な未配信メッセージがあります。 http://portal-nap-gsic-titech-ac-jp。weebly。com 敬具、アカウントチーム東京工業大学| ネットワークセンター上記の様にtitech-ac-jpなどの文字を含みますが、末尾がweebly。comとなっており、 明らかに東工大のポータルではありません。またこのドメインを悪用して、他大学でも 同様の攻撃が発生しています。この様なメールは無視し、また周りの方々とも声を 掛け合って、アカウント情報の漏洩が発生しないように努めて下さい。

下記は今回の攻撃で用意された不正なポータルサイトです。URLのドメイン名に 着目し、末尾が”titech.ac.jp”かどうか確認する事が最も重要です。 色々と違う所が散見されますが、全く同じ見かけにする事は容易ですので、 見かけ以上にドメイン名に注意を払うようにして下さい。

また、過去の関連記事も参考にして下さい。

- [news] 大学に対するフィッシング詐欺メールについて

-

Nov 21, 2016 [news] 「2016年の10大セキュリティ事件」、マカフィーが公開

2016年に起きた10大事件(情報セキュリティ)がマカフィーから報告されています。

01 振り込め詐欺/迷惑電話による被害(1年を通して)51.7% 02 大手金融機関やクレジットカード会社などをかたるフィッシング(1年を通して)36.9% 03 人気のポケモンGOを騙る偽アプリを発見(2016年7月)35.8% 04 公共無線LANのセキュリティ問題(1年を通して)33.4% 05 国際的ハッカー集団「アノニマス」による日本への攻撃(2015年10月~2016年2月)28.9% 06 米連邦捜査局(FBI)が米Appleに対して、銃乱射事件の犯人が使っていた iPhoneのロック解除を要請、プライバシーの問題に注目が集まる(2016年2月)28.9% 07 米Yahoo!で、国家が関与するとみられるサイバー攻撃を2014年に受け、5億人以上の 個人情報が流出(2016年9月)28.9% 08 JTBで、旅行商品をインターネット販売する子会社が標的型攻撃のメールからマルウェアに 感染、最大約793万人分の個人情報が流出した可能性(2016年6月)28.3% 09 ランサムウェア(身代金ウイルス)の被害(1年を通して)28.0% 10 佐賀県で、県立学校の情報システムが不正アクセスを受け、個人情報を含むファイル 約15万3000件が漏えい、17歳の少年が逮捕される(2016年6月)21.6%記事中より10大ニュースを引用します。末尾の数字は認知度を表しています。

- 「2016年の10大セキュリティ事件」、マカフィーが公開

-

Oct 17, 2016 [news] 「公務員が情報セキュリティ対策を怠れば懲戒処分」、人事院が初めて明記

公務員が情報セキュリティ対策を怠り、情報漏洩が発生した場合は懲戒処分の対象になり得るという話題です。人事院の懲戒処分の指針の改正に伴って、明記されました。以前は故意による情報漏洩のみが対象でしたが、今回の改正を受けて懲戒処分の対象が広がりました。

- 「公務員が情報セキュリティ対策を怠れば懲戒処分」、人事院が初めて明記

-

Oct 9, 2016 [news] 大学に対するフィッシング詐欺メールについて

個人情報やアカウント情報(ユーザ名/パスワード)等を不正に入手するため、 大学担当組織になりすまし、偽の大学ポータルサイト等へ誘導する フィッシング詐欺メールが多く出回っています。

個別の大学が持つポータルサイト等が複製され、一見正規のサイトとは 違いが分からない不正なWEBサイトが立ち上げられ、アカウントの流出や 個人情報の流出事件が全国規模で起きています。

唐突なメールが届いた際は周りの方々や担当組織と確認を取る様に 心がけて下さい。メール文中のURLをクリックする前にドメイン名の 確認(titech.ac.jpかどうか)を行う事が重要です。過去の関連記事も 参考にし対応して下さい。

- 複数の大学で確認されているフィッシングについてまとめてみた

- [info] 標的型メールにご注意下さい

-

Oct 5, 2016 [info] Authorized CERTとして東工大CERTが認定されました

東工大CERTはカーネギーメロン大学(CMU:Carnegie Mellon University)に Authorized CERTとして認定されました。国内の大学としては初の認定で、 日本全体では企業(Rakuten-CERT, NTT-CERTなど)や公的なセキュリティ機関(JPCERT/CC, NISCなど) を含めて12番目の認定になります。

- Authorized Users of “CERT”

-

Sep 20, 2016 [news] Androidを狙うランサムウェア、過去最大の19万3000個を検出

Android端末のデータを不正に暗号化し、ユーザに金銭を強要するランサムウェアが 大量に出回っているという話題です。日本も確実にターゲットにされており、 注意が必要です。アプリをインストールする際は提供元やユーザ評価を確認したり、 不必要な権限を与えないように注意して下さい。不正な便乗アプリも多く、 最近であれば”ポケモンGO”関係の不正アプリがgoogle play含め多数存在します。

- Androidを狙うランサムウェア、過去最大の19万3000個を検出

-

Jul 28, 2016 [warning] 「裁判の件」等のばらまき型メール攻撃に注意してください

件名「裁判の件」という添付ファイルが付いたメールが大量に出回っています。 また件名が「司法書士の半田です。」というメールも届いており、こちらは 日本語で書類や請求書を送ると記され、添付ファイルが付いています。

この様なメールを受信された場合はメールには触れず、周りの方々とも コミュニケーションを取って感染防止に努めて下さい。添付ファイル付きの 唐突なメールは基本的にマルウェアに感染させるための悪意のあるメールです。 過去の関連記事も参考にし対応して下さい。

- [info] 標的型メールにご注意下さい

-

Jul 7, 2016 [news] Symantecのウイルス対策基幹部分に深刻な脆弱性、法人・個人全てに影響

Symantec/Norton製品の更新版が公開されています。複数の深刻な脆弱性が 修正されており、速やかにアップデートするようにアナウンスされています。 LiveUpdate機能でアップデートされるのは、Macの一部(12.1.6 MP4)のみですので、 手動でのアップデートが必要になります。 東工大ソフトウェア提供サービスでは、明日より今回の脆弱性に対応した バージョンをリリースする予定ですのでアップデートをお勧めします。

- Symantecのウイルス対策基幹部分に深刻な脆弱性、法人・個人全てに影響

-

Jun 30, 2016 [warning] ヤマト運輸を騙るばらまき型のメール攻撃について

昨日からヤマト運輸を騙ったメール攻撃が大量に発生しており、東工大の教職員からも多数の連絡を受けています。具体的にはUUV_055-941-044-pdf.zipの様な英数字3文字に9桁の数字pdf.zipという名前のZIPファイルが添付されているメールが多く観測されています。現時点ではアンチウイルスソフトが最新でも検知できない場合が多い状態です。この様なメールは無視するか破棄し、添付ファイルには触れないようにして下さい。

荷物の確認を行いたい場合は上記の様なメールは利用せず、google検索等を利用してヤマト運輸のWEBサイト上で確認作業を行うなどして下さい。

添付ファイルを簡易にチェックする方法としてはVirusTotalが非常に有用です。複数のアンチウイルスソフトの診断結果を確認出来るので、比較的新しいマルウェアでも確認出来る可能性があります。ただしVirusTotalにアップロードしたファイルはセキュリティ研究者等に開示されますから個人情報等の含まれた機密性の高いファイルを間違えてアップロードしないように注意して下さい。また、基本的に添付ファイルを操作する事は危険ですので、ファイルを安全に操作出来る方でチェックの必要がある場合に限りVirusTotalを利用するようにして下さい。

- 「お届け予定eメール」を装った不審メールにご注意ください

- VirusTotal

-

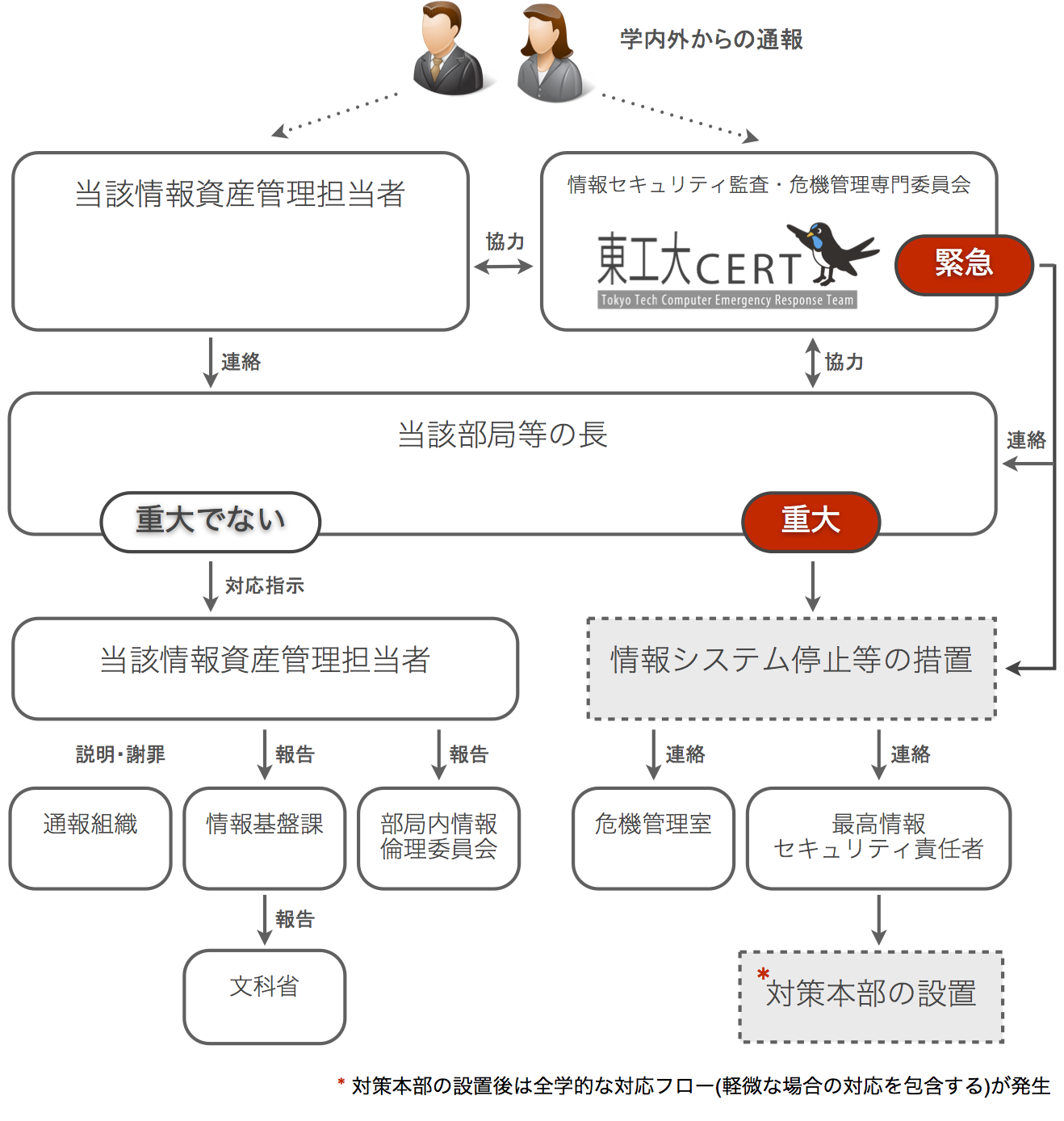

Jun 28, 2016 [info] セキュリティ事案発生時のフローチャート

不正アクセスやマルウェア感染などの事案が発生した場合の対応フローを改めて簡単にまとめておきます。これは東工大構成員向けの説明です。

- まず東工大CERT(内線:3272)に連絡を行って下さい

- 緊急性が高い場合は東工大CERTがネットワーク遮断等を行います

- 事案の重大性に関しては部局で判断を行って下さい

被害の最小化に努める事が非常に重要なポイントです。火災現場で例えると東工大CERTは消火活動に専念する消防士の役割を果たします。火の手が全学に広がらない様に、迅速な連絡と消火活動の開始が必要不可欠です。

被害を最小化するために緊急対応時は東工大CERTがネットワーク遮断等の措置を執る事があります。一方で最終的な判断は部局にゆだねられています。該当部局の担当者と東工大CERTが密に連携し、適切な判断が行えるように情報提供などのサポートを行います。部局において、最終的な判断を下していただくと共に、管理体制の見直しや各種連絡を行って下さい。

詳細については各部局毎に定められている「情報セキュリティ実施手順」に 従って下さい。また、下記のリンク集も参考にして下さい。

- 学内の情報セキュリティ規則・実施手順

-

Jun 18, 2016 [news] Flash Playerの脆弱性修正、攻撃発生で直ちに更新を

Adobe Flash Playerの更新版が公開されています。多数の深刻な脆弱性が 修正されており、速やかにアップデートするようアナウンスされています。 また、Flash Playerの脆弱性を利用した攻撃活動も観測されています。 Flash Playerのユーザは自動アップデートを有効するか、自動アップデートが 組み込まれたブラウザ(Google Chromeなど)を利用する事をお勧めします。

- Flash Playerの脆弱性修正、攻撃発生で直ちに更新を

-

Jun 7, 2016 [warning] 集荷依頼、残高票、契約金額などの件名のばらまき型メールに注意して下さい

6月に入ってから日本語を含むばらまき型のメール攻撃が東工大含めて全国的に大量に 発生しています。ZIPファイルが添付されているものが多く、添付ファイルの実行により マルウェアに感染します。これらの攻撃が発生した当初はアンチウイルスソフトを最新の 状態にしていても検知できないものが多く存在します。差出人が不明瞭で唐突なメールは 基本的にメール攻撃と思って対応して下さい。また過去の関連記事も参考にして下さい。

- [info] 標的型メールにご注意下さい

-

Jun 4, 2016 [news] Lenovoのプリインストールアプリに重大な脆弱性、アンインストール呼び掛け

LenovoのPCにプリインストールされているソフトウェアに重大な脆弱性が 存在し、同社が削除を呼び掛けています。Lenovoの他にもAcer, Asus, Dell, HPのPCでも危険性が指摘されています。メーカーサイト等で 利用しているPCが該当しないかチェックすることをお勧めします。

- Lenovoのプリインストールアプリに重大な脆弱性、アンインストール呼び掛け

-

May 25, 2016 [warning] 文科省を騙ったメール攻撃に注意して下さい

文科省を騙ったメール攻撃が発生していると慶應義塾大学から注意喚起が出ています。 東工大含め、他大学も同様の攻撃を受ける可能性があるので、注意して下さい。 メールの内容を記事中より引用します。

件名「 【文科省(ご連絡)】新学術領域研究の中間・事後評価について」 宛先 業務用の個人アドレス宛 差出人 kkenjo@mext.go.jp <*****-saga-saga-saga.com@saga-*****.com>のような差出人となっています。 添付ファイル 「中間-事後評価に係る様式20160524.zip」この様なメールを受信された場合はメールには触れず、周りの方々とも コミュニケーションを取って感染防止に努めて下さい。東工大内で この様なメールを受け取られたり、万一メールを開封してしまった場合は 速やかに東工大CERTまでご連絡をお願いします。また下記の関連記事も 参考にして下さい。

- 標的型攻撃メールに関する注意喚起 (慶應義塾 湘南藤沢 ITC)

- 関連記事:[info] 標的型メールにご注意下さい

-

May 21, 2016 [news] LinkedIn、2012年のハックで漏洩したメールとパスワード1.17億人分がネットに公開

LinkedIn(ビジネス特化型のSNS)の1億件以上のアカウント情報が不正に公開されていると 発表されています。これは2012年にLinkedInから奪われたメールアドレスとパスワードの 情報です。該当者にはLinkedInからメールで連絡が送られる様ですが、本件に便乗する 悪意あるメールにも注意して下さい。メール本文中のURLのリンク先を十分に注意し、 判断が難しいと感じたら検索するなどして直接LinkedInのサイトに訪れると安全です。 また、2012年当時のLinkedInで使用していたアカウント情報を使い回している場合は 使い回し先のパスワード情報を変更することをお勧めします。

- LinkedIn、2012年のハックで漏洩したメールとパスワード1.17億人分がネットに公開

追記 (2016-06-04)

LinkedIn含めて自分のアカウントが被害にあったか確認出来るサイトがあります。 アカウント情報の流出が確認出来た際は必ずパスワードを変更し、また他で パスワードを使い回してなかったか確認してください。使い回しがあった場合は 該当アカウントのパスワードを変更し、そもそもパスワードの使い回しを 行わない様にしてください。関連記事も参考にして下さい。

- LinkedInからの流出情報、自分の被害の有無を確認可能に

- 関連記事:[news] 今すぐ実践したいパスワードリスト攻撃への備え

-

May 12, 2016 [news] WordPressの更新版リリース、深刻な脆弱性を修正

WEBページのコンテンツ管理システムの一つであるWordPressに深刻な脆弱性が 見つかっており、修正版(ver 4.5.2)がリリースされています。利用者の方は 最新版にアップデートして下さい。またWordPressは自動更新の機能もあるので 利用を検討して下さい。

- WordPressの更新版リリース、深刻な脆弱性を修正

-

Apr 29, 2016 [news] サイバー攻撃が増えがちなゴールデンウィークに備え注意点をリストアップ

ゴールデンウィークなどの長期休暇中に問題が発生すると被害が拡大し、 また長期化するおそれがあります。記事中のチェックポイントを引用します。 参考にして下さい。

チェックしてほしい6項目

- □ データのバックアップを、連休前に保存したか?

- □ 最新のアップデートなどを、導入してあるか?

- □ 不要な機器の電源は、オフにしたか?

- □ 仕事関連で、不用意に、重要なデータを持ち帰っていないか?

- □ 連休中の計画内容などを、SNSに、不用意に投稿しないか? (長期不在が犯罪者にばれる)

- □ 万が一の際の連絡網は、作られているか? 共有されているか?

連休後にやるべき4項目

- □ 最新アップデートやウイルス情報が公開されていないか確認し、最新版に更新する

- □ 持ち帰っていたデータを、USBなどで会社に戻す場合、細心の注意&ウイルスチェックを

- □ 休暇中に受信したメールを、数が多いからといって、安易に処理しない

- □ 不審なアクセスがなかったか、ログなどを確認する

またJPCERT/CCの文書はより詳細な項目が載っているので、管理者の方を 中心に参考にしていただければと思います。

- サイバー攻撃が増えがちなゴールデンウィークに備え注意点をリストアップ

- 長期休暇に備えて 2016/04

-

Apr 28, 2016 [news] Apache Strutsに危険度「高」の脆弱性、攻撃実証コードも公開

Apache Strutsに危険性の高い脆弱性が見つかっており、遠隔から任意のコードを 実行される可能性があります。また脆弱性を悪用する実証コードも公開されており、 危険性が高まっています。該当するバージョンはApache Struts 2.3.20 - 2.3.28 (Apache Struts 2.3.20.3、2.3.24.3 を除く)です。

利用者は最新版へのアップデートを行って下さい。またWebシステムを業者に 委託している方は使用しているWebシステムが最新の状態になっているか確認する事を お勧めします。

- Apache Strutsに危険度「高」の脆弱性、攻撃実証コードも公開

■ 追記 (2016-04-28)

既に本脆弱性を調査するWebページや攻撃ツールが公開されており、 攻撃の危険性が高まっています。

- Apache Struts2 の脆弱性 (CVE-2016-3081)についてまとめてみた

-

Apr 20, 2016 [news] JBossサーバ経由でランサムウェアに感染させる手口が横行、対応策は?

Java EEのアプリケーションサーバであるJBossの脆弱性が悪用され、ランサムウェアの 配布元として利用されていると報告されています。Cisco社によると320万台の JBOSSサーバが脆弱性を抱えている様です。JBOSSを利用している組織は担当者と 連携して最新版になっているか確認する事をお勧めします。

- JBossサーバ経由でランサムウェアに感染させる手口が横行、対応策は?

Older

Newer