-

Apr 19, 2016 [news] Windows版QuickTimeに深刻な脆弱性、直ちにアンインストールを

Windows版QuickTimeに深刻な脆弱性が報告されています。またサポートが終了して いるために、セキュリティパッチは提供されません。悪用されると遠隔から 任意のコードが実行される危険性があります。Windows版QuickTimeを利用している ユーザはアンインストールを行い、他のソフトウェアを利用する様お願いします。

- Windows版QuickTimeに深刻な脆弱性、直ちにアンインストールを

-

Apr 17, 2016 [info] 配送業者や銀行等を騙る不審なメールについて

大手配送業者(日本郵政やDHLなど)や大手銀行(みずほ、セブン銀行など)等を 装ったメール攻撃が常にみなさんの所に届いていると思います。また、新年度(新生活)で 新たに商品を購入したり、銀行口座を開設するなどの機会も多いと思います。 普段は配送トラブルを装ったメール攻撃などは無視していても、丁度買い物を 済ませた後ではついうっかりメールのURLや添付ファイルをクリックしてしまう 可能性も高まります。

日頃からOSやソフトウェアのアップデートを行って、心理的な隙を突かれた場合でも マルウェアに感染しない環境を保つことが重要です。配送業者、銀行の他にも 支払い請求、同僚を装った資料共有、時事ネタ等々の様々な種類のメール攻撃が 存在します。添付ファイルをクリックする前に送信元が信頼できるかどうか、 URLリンクをクリックする前にそのドメイン名が信頼できるかどうか、最低でも この2点はチェックしておくとリスクが低減します。下記の関連記事も参考にして下さい。

- 関連記事:[info] 標的型メールにご注意下さい

-

Apr 9, 2016 [news] Flash Playerの脆弱性攻撃でLockyウイルスに感染、「直ちに更新して」

4/7にAdobe Flash Playerの更新版が公開され、多数の深刻な脆弱性が修正されました。 一方、最新版で無いFlash Playerを狙った攻撃が観測されています。記事中で紹介されている Lockyはランサムウェア(不正にデータを暗号化し、復号化のために金銭を 強要するマルウェア) の一種です。Flashに対する攻撃は常に発生しています。自動アップデートが適応されているか 確認することをお勧めします。ランサムウェア対策としては過去の関連記事も参照して下さい。

- Flash Playerの脆弱性攻撃でLockyウイルスに感染、「直ちに更新して」

- 関連記事:[news] ランサムウェア感染被害に備えて定期的なバックアップを

-

Mar 17, 2016 [warning] ”Document2”等の件名のメールに注意して下さい

Document2という件名で”Document2.zip”が添付されたメールが出回っています。 同様にDocument3、Document5など数字の部分だけ違うメールも存在します。 添付ファイルをクリックするとマルウェアに感染する危険性がありますので、 その他の不審なメール同様に無視またはメールごと削除して下さい。

東工大内でも複数の教職員から上記のメールを受信したと連絡を受けています。 From(差出人)が偽装され、差出人も宛先も自分自身になっています。自分では 送って無いはずなのに何だろう、と気を引かせてクリックさせようという手口 だと思われます。下記に調査した内容を簡単にまとめます。

- 攻撃者はFrom詐称をし、自分自身に宛てたメールを装ってDocument2.zip等を添付

- 発信源はトルコで、宛先は東工大だけで無く広い範囲に及んでいると考えられる

- ZIPファイルの中身はjavascriptでマルウェアのダウンローダになっている

- 誤ってクリックするとjavascriptがマルウェアをダウンロードし感染する仕組み

補足情報

- ダウンローダの通信先例 (通信ログの確認用途)

- 感染の危険がありますので、直接のアクセスは厳禁です。

- “http://whatskv。com/v4v5g45hg。exe”(一部記号を全角に改変)。

- VirusTotalでの検査結果

- 現時点では半数近くのアンチウイルスソフトが検知可能です

- https://www.virustotal.com/ja/file/9e721d414e611a4b8a19c5866aff8b8205e4713643380bd50d99326d2fb3be38/analysis/

-

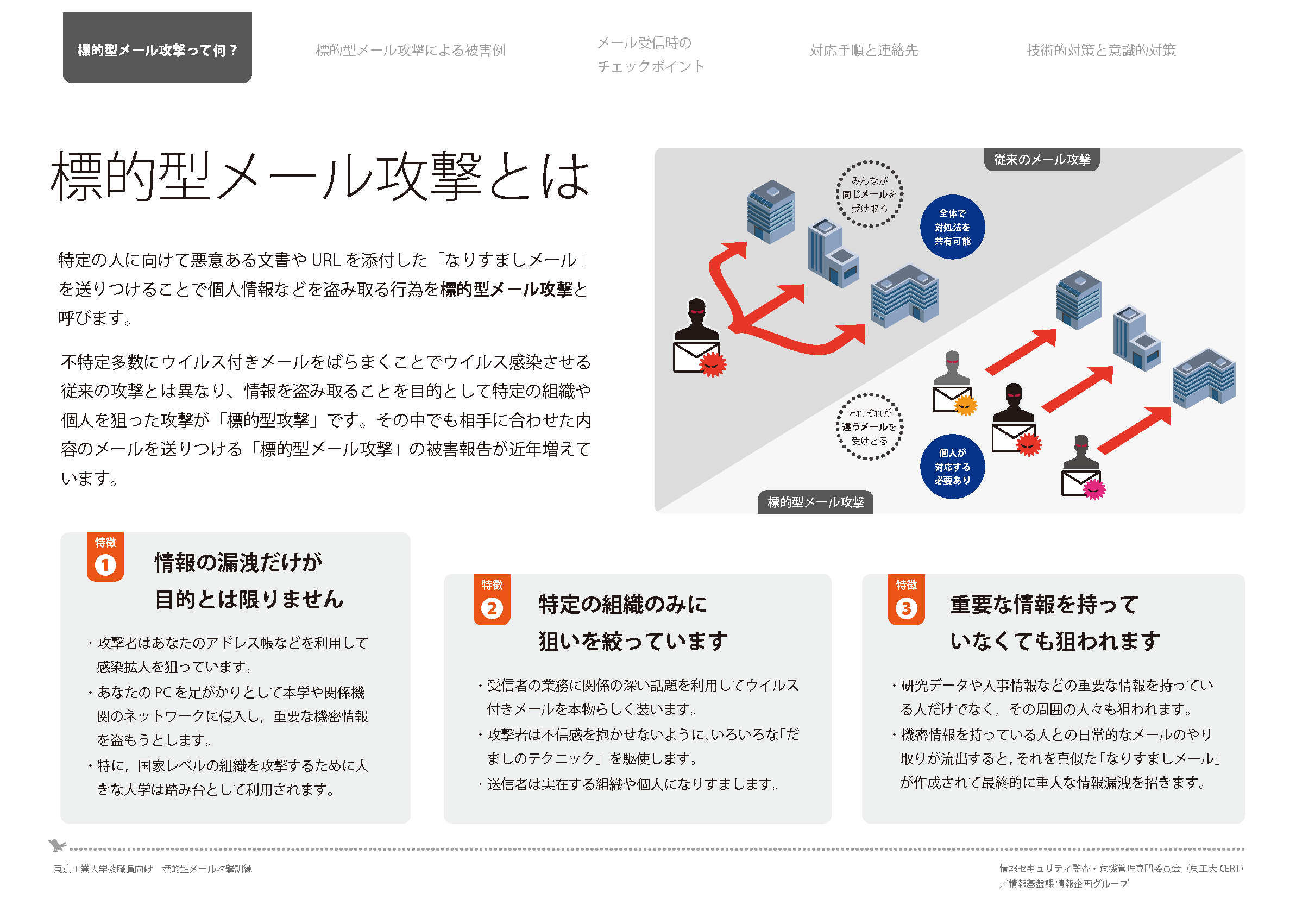

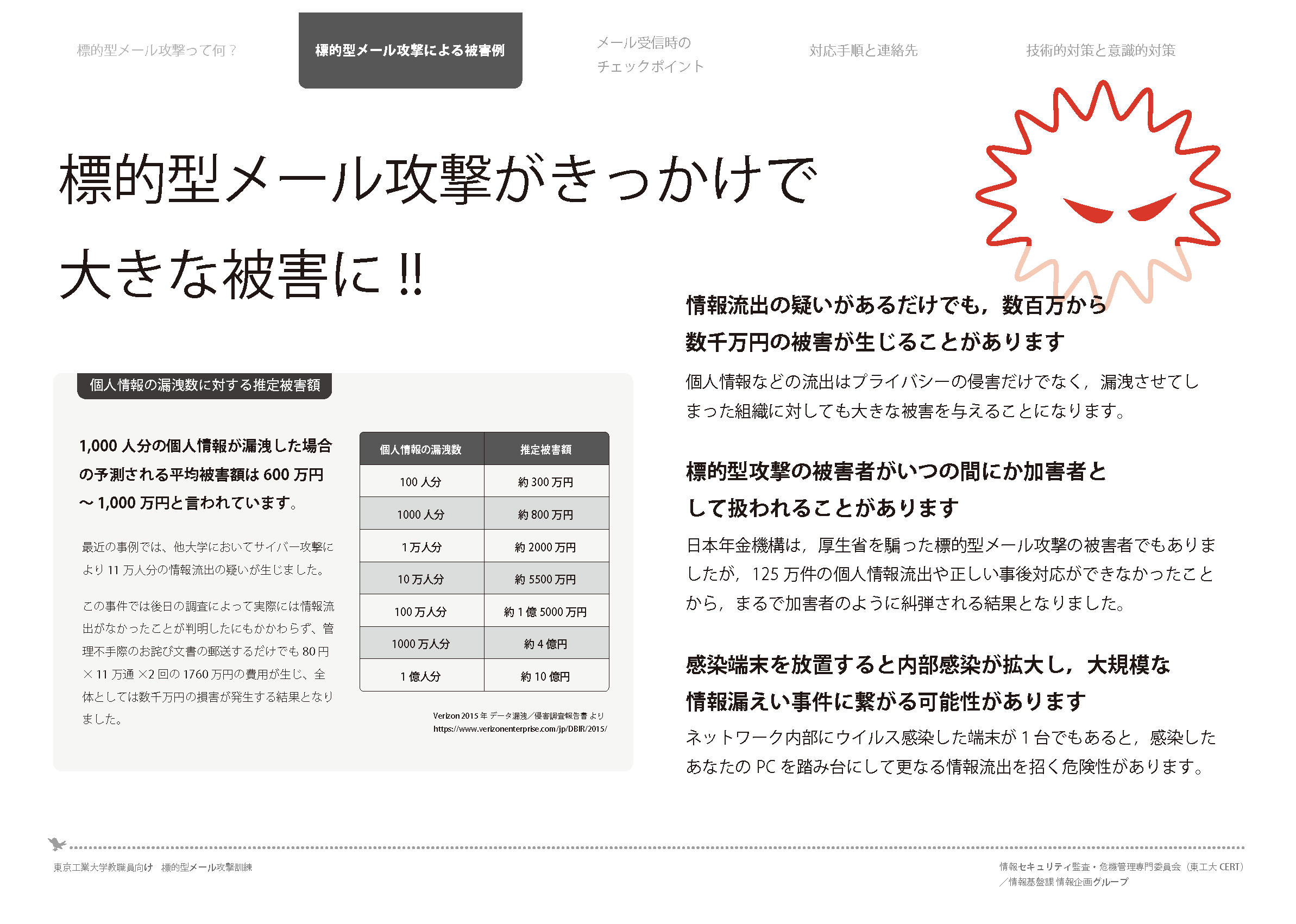

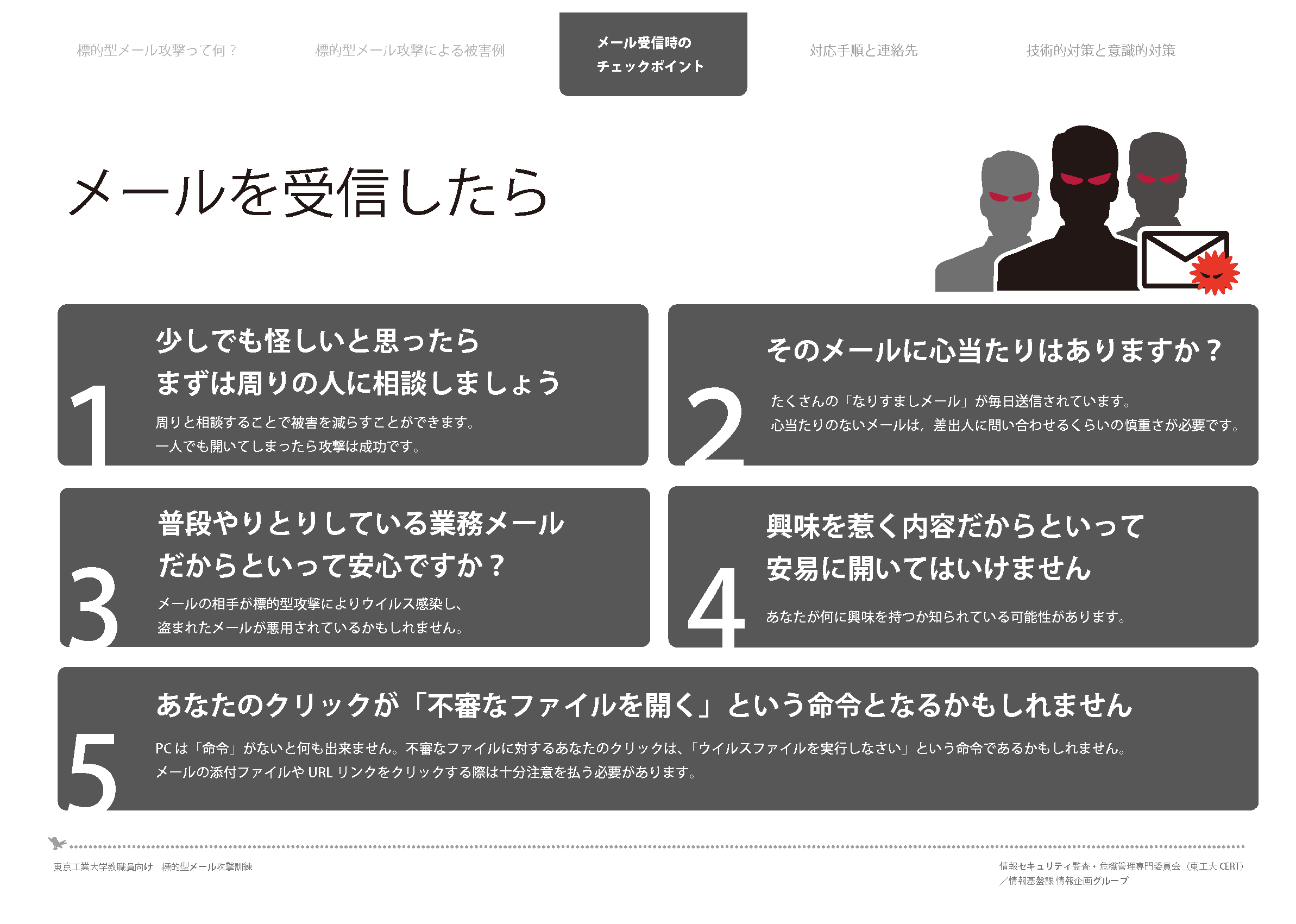

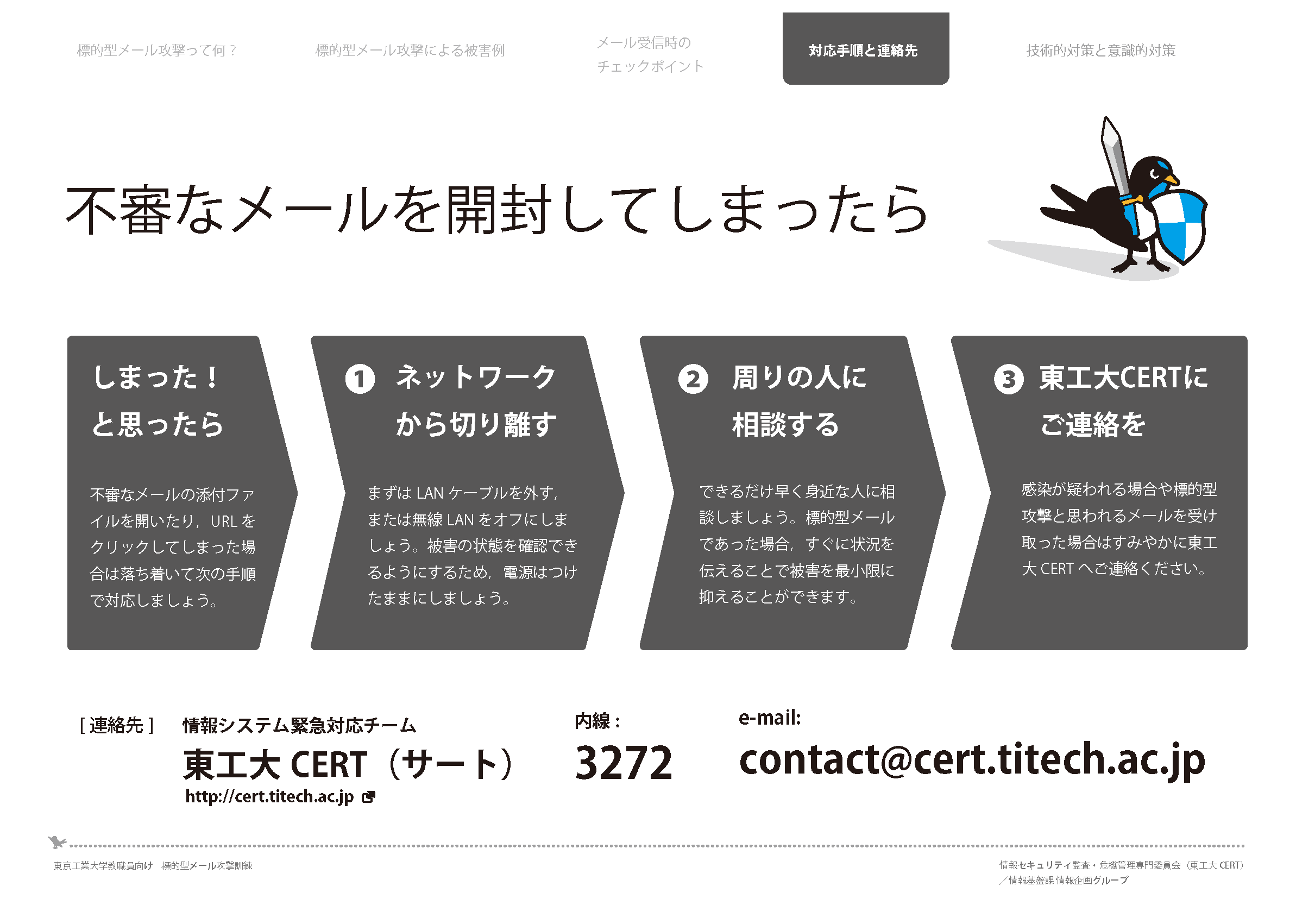

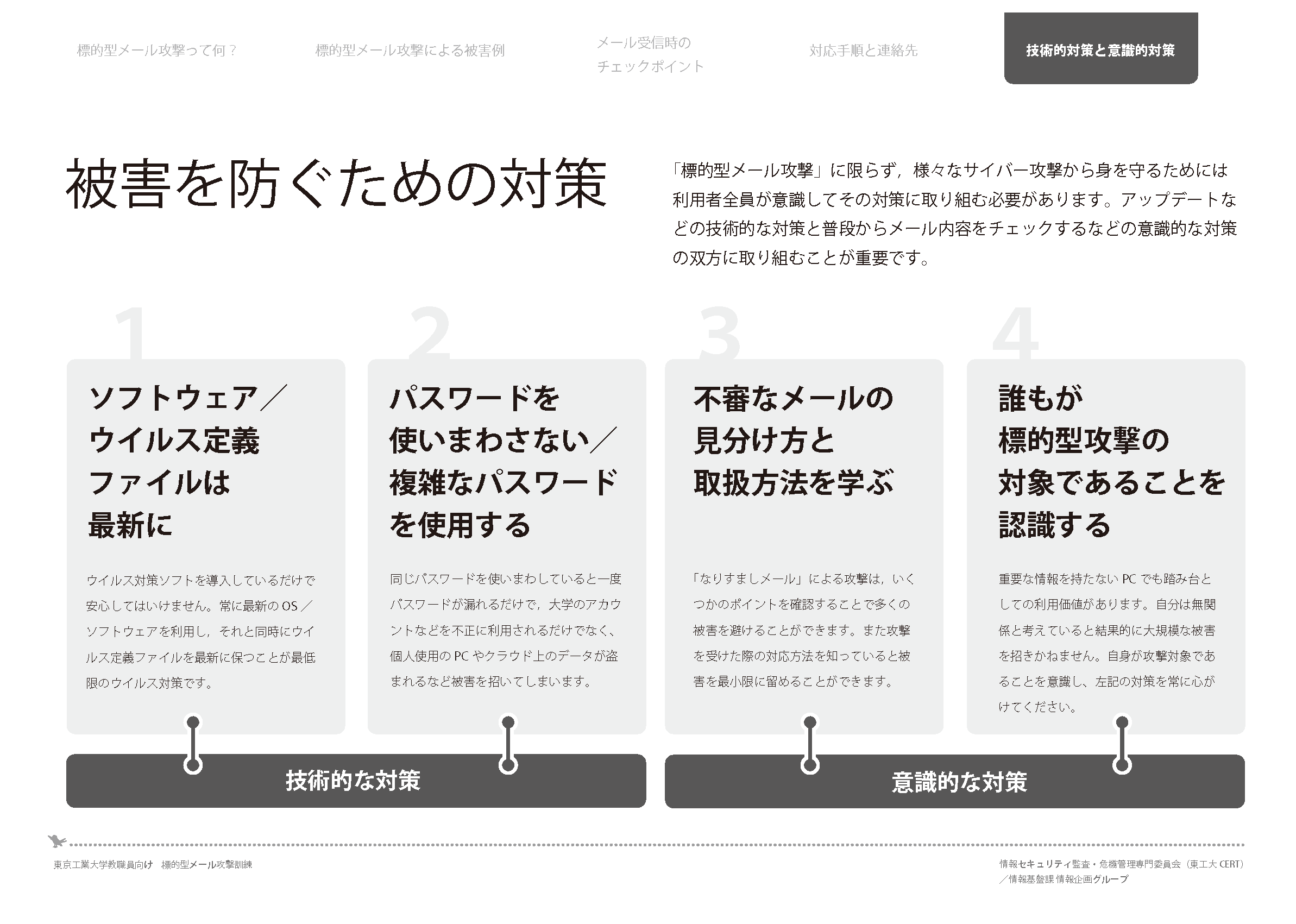

Mar 17, 2016 [info] 標的型メールにご注意下さい

全国の大学において標的型メール攻撃の被害が拡大しています。 標的型も含め様々なメール攻撃による被害を抑えるためには, 正しい対処方法を知っておく必要があります。

今回東工大CERTでは,標的型メールの特徴とその具体的な対策方法についての 資料を作成しましたのでぜひご一読ください。

メール攻撃の被害に遭わないために注意して欲しいことを以下に列挙します。

- OS/ソフトウェア/アンチウイルスソフトをアップデートし、最新の状態が保たれているか

- 送信元アドレス/本文のURLに見知らぬドメインが使われていないか

- 件名や本文に日本では使わない書体/言い回しが使われていないか

- 対応を急がせたり,興味を引く内容で添付ファイル・URLを開かせようとしていないか

- [PDF] 標的型メール攻撃の対策

-

Mar 14, 2016 [news] ウイルスチェックのつもりで情報漏えい? VirusTotalの使い方に注意

VirusTotalは不審なファイルやURLをチェックするために世界中で利用されている 有用なWEBサイトです。VirusTotalにアップロードされた不審なファイルは研究等の 目的で広く共有されています。この様な仕組みを知らないために機密性の高い 情報を含んだファイルが日本から多くアップロードされ、第三者から閲覧可能な 状態になっています。

VirusTotalに限らずWEBサイト上でファイルをアップロードしたり情報を入力する場合は サービスの仕組みを知り、機密性を考慮した上で利用して下さい。

- ウイルスチェックのつもりで情報漏えい? VirusTotalの使い方に注意

-

Mar 11, 2016 [news] Adobe、Flash Playerの緊急パッチ公開 攻撃も発生

Flash Playerの更新版(Windows/Mac/Linux向け)が出ており、多数の深刻な 脆弱性が修正されています。遠隔から悪意のあるコードを実行される危険性があり、 脆弱性を悪用した攻撃も観測されています。Flash Playerのユーザは 自動アップデートを有効するか、自動アップデートが組み込まれた ブラウザ(Google Chromeなど)を利用する事をお勧めします。

- Adobe、Flash Playerの緊急パッチ公開 攻撃も発生

-

Mar 7, 2016 [news] 1000万個を突破したAndroid不正アプリの「これから」

Androidの不正アプリが1000万個を突破したとトレンドマイクロから報告が出ています。 オンラインバンキングでの不正送金、スマホデータの不正な暗号化(復号化キーの販売目的)など 多くの被害が継続して発生しています。一見本物に見える偽アプリも大量に出回っています。 アプリやアプリストア自体の評判も良く確認し、アプリを利用する事をお勧めします。 Androidのアップデート、アプリの設定等も併せて確認しておくと危険性が低くなります。

- 1000万個を突破したAndroid不正アプリの「これから」

-

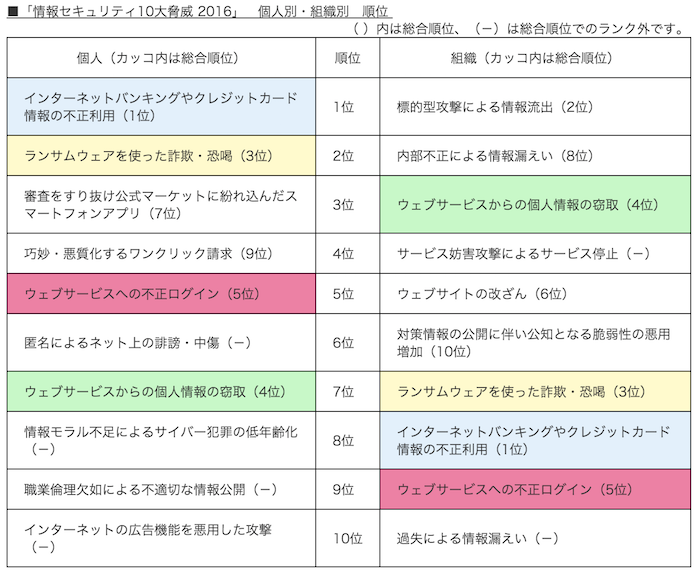

Feb 26, 2016 [news] 情報セキュリティ10大脅威 2016

IPAより2016年の情報セキュリティ10大脅威が発表されています。OSや ソフトウェアのアップデートを怠ると、多くの脅威に晒される事になります。 脅威の傾向を概観し、セキュリティ確保に努めて下さい。下記に記事中より 10大脅威の表を引用します。

- 情報セキュリティ10大脅威 2016

-

Feb 25, 2016 [news] 狙いは国内ネットバンキング、日本郵政を騙るマルウェアスパムが拡散

トレンドマイクロから日本郵政をかたるスパムが拡散していると注意喚起が出ています。 配送トラブルを語って添付ファイルを開かせようとする手口で、最終的には オンラインバンキングの情報が盗まれ不正送金などの被害に遭う可能性があります。 他にも大手運送会社や大手銀行等を騙るスパムが大量に出回っています。

唐突で身に覚えの無いメールのURLや添付ファイルをクリックすると危険です。 メール内容を確認すると同時に、周囲の方々と相談することも被害を防ぐ上で 効果的です。

- 狙いは国内ネットバンキング、日本郵政を騙るマルウェアスパムが拡散

-

Feb 24, 2016 [news] WordPressやJoomlaサイトの改ざん相次ぐ、ランサムウェアへ誘導

WEBサイトのコンテンツ管理システム(CMS)として有名なWordPressやJoomla等の 改ざん被害が報告されています。悪意のあるサイトに誘導するようサイトが 改ざんされ、誘導先でランサムウェア(データを不正に暗号化し、復号化鍵の購入を 強要するソフトウェア)に感染する仕組みになっています。

東工大においてもCMSに関する攻撃は常に発生しています。WordPress等の 管理者は出来るだけ自動アップデートを有効にし、常に最新の状態を 保つようにして下さい。ランサムウェア対策としては過去の関連記事も参照 して下さい。

- WordPressやJoomlaサイトの改ざん相次ぐ、ランサムウェアへ誘導

- 関連記事:[news] ランサムウェア感染被害に備えて定期的なバックアップを

-

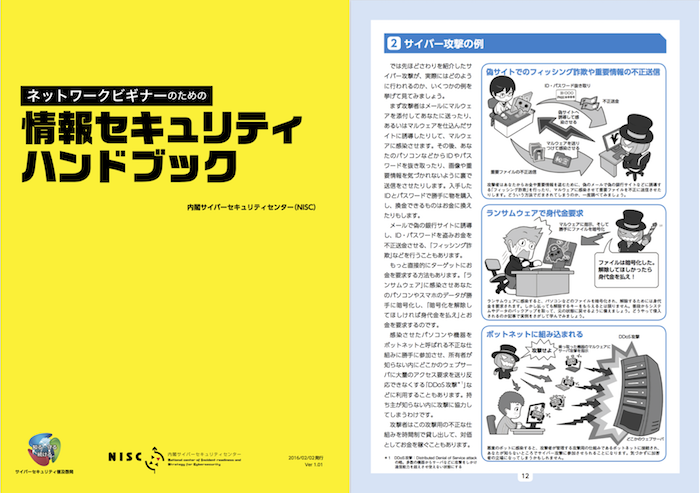

Feb 4, 2016 [news] 「情報セキュリティハンドブック」をNISCが公開

内閣サイバーセキュリティセンター(NISC)が「情報セキュリティハンドブック」を 公開しています。イラストも多く含まれていて、気軽に読めて大変分かりやすい資料です。 内容も重要なポイントが押さえられており、最近の攻撃とその対応策を概観するには 大変良い資料です。一読をお勧めします。

- NISC「情報セキュリティハンドブック」vol.1 基本のセキュリティ

-

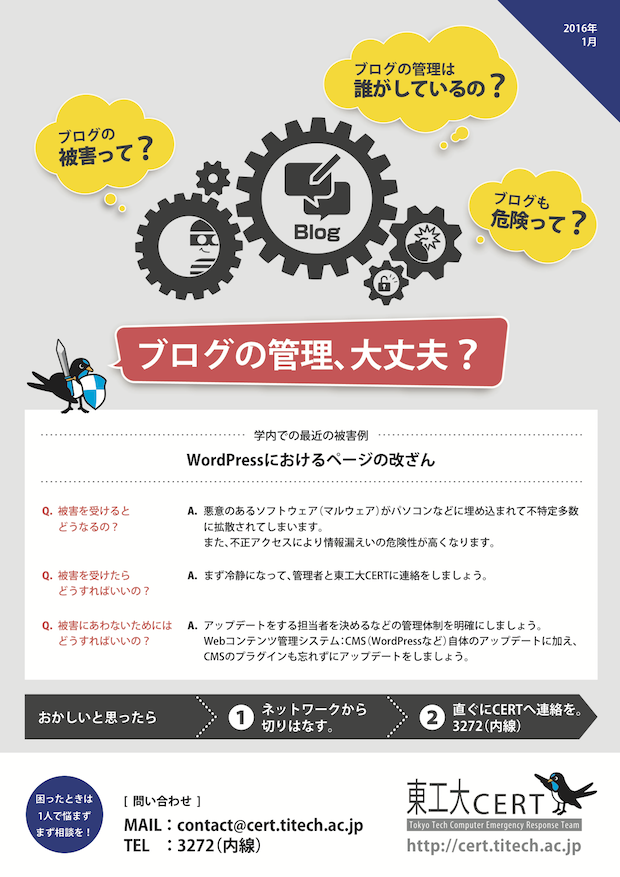

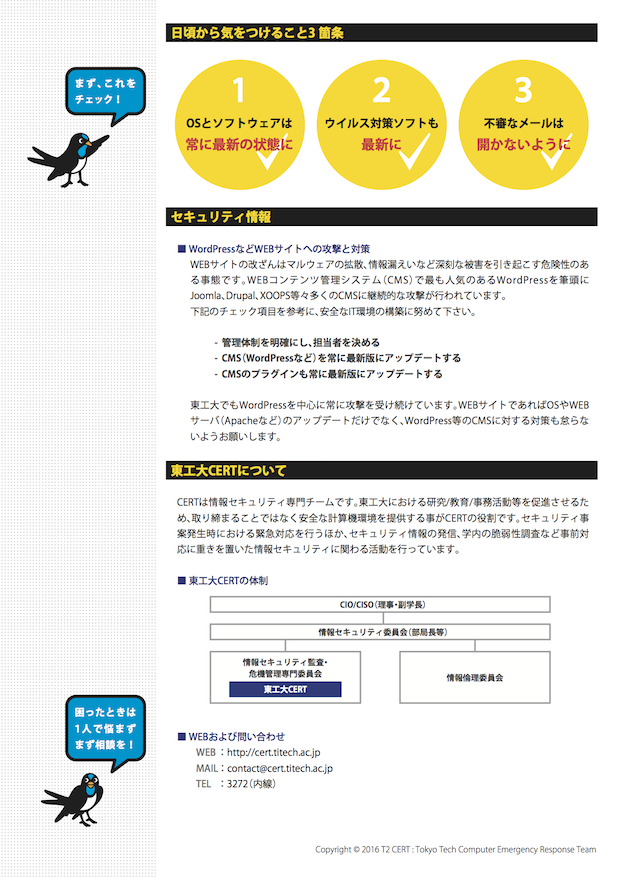

Jan 30, 2016 [info] 東工大CERT チラシ (2016年01月号)

東工大CERT発行のチラシ1月号の情報を掲載します。ニュースでも度々取り上げている Blogに関する脆弱性や日頃から心がけておくべき項目等の話題が掲載されています。

- [PDF] 東工大CERT チラシ (2016年01月号)

-

Jan 14, 2016 [news] PHPに複数の脆弱性

JPCERT/CCのweekly reportによるとPHPに複数の脆弱性があり、悪用されると 遠隔から任意のコードを実行される危険性があります。該当するのは 下記のバージョンです。

- PHP 7.0.2 より前のバージョン

- PHP 5.6.17 より前のバージョン

- PHP 5.5.31 より前のバージョン

PHP利用者の方はアップデートを行って下さい。他にもWordPressの 脆弱性なども紹介されています。詳細は下記記事を参照して下さい。

-

Jan 6, 2016 [news] ランサムウェア感染被害に備えて定期的なバックアップを

IPAによるとランサムウェア(不正にデータを暗号化し、復号化のために金銭を 強要するマルウェア)の被害が増加傾向にあるようです。OSやソフトウェアの アップデートに加えて、定期的なデータのバックアップが有効です。

ランサムウェアは接続されている全てのディスクを暗号化してしまうので、 NASやUSB外付けディスク等にバックアップを保存していても、常時接続 されたままであればバックアップも含めて不正に暗号化されてしまいます。 定期的にバックアップを取り、バックアップ用のディスクは切り離して 管理することをお勧めします。

- ランサムウェア感染被害に備えて定期的なバックアップを

-

Dec 16, 2015 [news] IEを最新版に切り替えて――IPAが移行を呼び掛け

来年の1月12日(火)以降、Internet Explorer (IE)はWindows各バージョンの 最新版のみでサポートされます。セキュリティ更新プログラムのサポートも このポリシーに従います。記事中よりOSとIEのバージョンの対応表を引用します。

"使用中のOS" "サポート継続バージョン" Windows Vista SP2: IE 9 Windows 7 SP1: IE 11 Windows8: なし。Windows 8.1 updateまたは10への移行が必要 Windows 8.1 Update: IE 11 Windows 10: IE 11、Microsoft Edge Windows Server 2008 SP2: IE 9 Windows Server 2008 R2 SP1: IE 11 Windows Server 2012: IE 10 Windows Server 2012 R2: IE 11- IEを最新版に切り替えて――IPAが移行を呼び掛け

-

Dec 16, 2015 [news] Joomlaに深刻な脆弱性、パッチ公開2日前から攻撃横行

WEBサイトのコンテンツ管理システム(CMS)の一つであるJoomlaに深刻な 脆弱性が見つかっています。またこの脆弱性に対応したJoomla 3.4.6の 発表前から多数の攻撃が観測されています。利用者の方は最新版に アップデートして下さい。

- Joomlaに深刻な脆弱性、パッチ公開2日前から攻撃横行

-

Dec 6, 2015 [news] 広告表示したら感染…ソフト最新化を急げ

不正広告が表示されただけでマルウェアに感染する事例が今年に入って 増加しています。不正広告は一般的な正規サイトでもバナー広告として 表示され、さらに広告をクリックせずとも表示しただけで感染するタイプが 増えてきたことで、事態が深刻化しています。記事中では不正広告を表示させた だけで、PC内のデータが暗号化され身代金を要求されるデモが紹介されています。

OSおよびFlashやJavaなどのソフトウェアアップデートはもちろんの事、 アンチウイルスソフトのアップデートも忘れずに行って下さい。

- 広告表示したら感染…ソフト最新化を急げ

-

Nov 25, 2015 [news] 脆弱性攻撃サイトへの誘導元の8割以上が「汚染された正規サイト」

トレンドマイクロより脅威動向の分析結果が報告されており、不正サイトに誘導する WEBサイトの8割が正規サイトであると指摘されています。正規サイトを通して不正サイトに 誘導されてしまう原因としては、ほぼ半数が攻撃による改ざんであり、残りの半数は 正規サイト上で表示される不正な広告です。

Adobe Flash Playerなどをアップデートしない状態で不正サイトに誘導されると、 マルウェアに感染し、個人情報や金銭に関わる被害が生じる危険性があります。 OSに加えてソフトウェアのアップデートも出来る範囲で自動化する事をお勧めします。

- 日本と海外の脅威動向を分析した「2015年第3四半期セキュリティラウンドアップ」を公開

-

Oct 31, 2015 [news] Joomlaの脆弱性突く攻撃発生、直ちにパッチ適用を

WEBページのコンテンツ管理システム(CMS)の一つである”Joomla”に深刻な 脆弱性が発見されています。WEBサイトを乗っ取られる危険性もあり、 Joomula利用者は最新バージョンの3.4.5にアップグレードするようにして下さい。

- Joomlaの脆弱性突く攻撃発生、直ちにパッチ適用を

-

Oct 29, 2015 [news] 街中に落ちているUSBメモリ、拾って使う人多数と判明

アメリカで行われた社会実験で、人通りの多い公共の場に200個のUSBメモリを 放置したところ、40個のUSBメモリが拾われかつ中身を確認されたと報告されています。 自らの管理下に無いUSBメモリにアクセスする事は、マルウェア感染の可能性が高い 危険な行為です。出所不明のメディアに不用意にアクセスしない事をお勧めします。

- 街中に落ちているUSBメモリ、拾って使う人多数と判明

-

Oct 27, 2015 [news] 標的型攻撃の件数は減少するも、その手口は多様化

IPAから標的型メール攻撃に関する報告書が出ています。攻撃の手口が多様化している 様子が伺えますが、マルウェア感染のきっかけは電子メールの添付ファイルや 本文中のURLをクリックするといった従来から指摘されている行為です。

出所不明のメールに触れない事は当然ですが、違和感を覚えるメールや唐突なメール等を 受信した場合は、周りの方々とコミュニケーションを取っていただければと思います。 周囲との情報共有を図ることで悪意のあるメールであるか判断しやすくなります。

- 標的型攻撃の件数は減少するも、その手口は多様化 (IPA)

追記 (2015-10-27 Tue 10:16)

J-CRATの活動報告から巧妙なメール攻撃の手口が指摘されています。記事より引用します。

特徴的なものとしては、標的型サイバー攻撃を受けている組織を分析すると、 その組織とやりとりをする個人で所有するメールアドレスを経由して攻撃を 受けているケースがみられたという。業務で実際に使用したメールを再加工し、 詐称メールに利用されるケースも確認されている。- 実際に業務で使用したメールを詐称メールに再加工したケースも確認(IPA)

-

Oct 2, 2015 [news] Androidに「Stagefright 2.0」の脆弱性、また10億台に影響

Androidに脆弱性が発見され、非常に多くの端末が影響を受ける事態となっています。 悪意のある音楽や映像に関するファイル(MP3, MP4など)を再生などすると、任意の コードを実行される危険性があります。Androidは7月末にも深刻な脆弱性が報告されました。 利用者の方はメーカ等のアップデート情報を確認してください。

- Androidに「Stagefright 2.0」の脆弱性、また10億台に影響

-

Oct 1, 2015 [news] 不正広告が約3,000 の国内大手サイトを汚染、50万ユーザに影響

日本を対象とした不正広告による攻撃をトレンドマイクロが報告しています。 これはWEBサイト上に表示される広告を悪用したもので、正規の大手WEBサイトに 表示された広告経由でマルウェアに感染する仕組みです。広告も一見すると 正規の広告と変わらない事から、気を付けていれば防げる攻撃でもありません。

普段からOSやソフトウェア(ブラウザやAdobe Flash等)のアップデートを行い、 仮に攻撃を受けても感染しない状態にしておく事が重要です。

- 不正広告が約3,000 の国内大手サイトを汚染、50万ユーザに影響

-

Sep 24, 2015 [news] WordPress 4.3.1公開、3件の脆弱性を修正

WEBサイトのコンテンツ管理ソフトの一つWordPressに脆弱性が発見され、修正版が 公開されています。脆弱性を悪用する事で記事の作成権限を持たないユーザでも 投稿や編集等が可能です。WEB改ざんを通して不正なサイトへの誘導や、マルウェアの 配布など悪用される可能性が存在します。利用者の方はアップデートを行って下さい。

- WordPress 4.3.1公開、3件の脆弱性を修正

-

Sep 9, 2015 [news] PHP、多数の脆弱性を修正 - アップグレード呼びかけ

多数の脆弱性が修正されたPHPの最新版が公開されています。遠隔から任意のコードを 実行されてしまうなど、深刻な脆弱性が含まれています。PHPの利用者の方は 最新版へアップデートする事をお勧めします。

- PHP、多数の脆弱性を修正 - アップグレード呼びかけ

-

Sep 7, 2015 [news] 「Apache Struts」に複数のXSS脆弱性

Apache Struts (Javaのアプリケーションフレームワーク)にクロスサイト スクリプティング(XSS)等の脆弱性が発見されています。Apache Struts を利用している方は最新版へのアップデートを検討してください。

- 「Apache Struts」に複数のXSS脆弱性 (JVN)

-

Aug 11, 2015 [news] 「Android」に新たなセキュリティホール--デバイスが完全に乗っ取られるおそれ

Android関する深刻な脆弱性が報告されています。”Certifi-gate”と名付けられた 今回の脆弱性は認証方法に関連するものです。悪用されるとAndroid端末が完全に 乗っ取られてしまい、あらゆるデータ(個人データや位置情報、通話中の音声情報等) の窃盗や不正なアプリをインストールされるなどの危険性があります。 メーカーからのアップデート情報などを確認してください。また発見者のCheck Pointから “Certifi-gate”の脆弱性判断が可能なアプリが配布されています。

- 「Android」に新たなセキュリティホール–デバイスが完全に乗っ取られるおそれ

-

Jul 31, 2015 [news] AndroidのMMS悪用の脆弱性、対応策は?

Androidに極めて深刻な脆弱性が見つかっています。不正な動画等のメッセージを 受信しただけで(ファイルを開いたり、クリックする事も無く)、遠隔から端末を 不正操作される危険性が存在します。Android “5.1.1 r5”でこの問題は 修正されましたが、多くのメーカーが対応出来ていない状況です。

Android利用者はアップデートの情報をチェックして下さい。当面の回避策としては、 (1) 出所不明のメッセージは全てブロックする (2) Google ハングアウトなどの メッセージアプリでMMSの自動取得を無効化する といったものが挙げられています。

- AndroidのMMS悪用の脆弱性、対応策は?

- Androidに極めて深刻な脆弱性、MMSで端末制御可能に

-

Jul 25, 2015 [news] 「WordPress 4.2.3」公開、XSSの脆弱性を修正

WordPress 4.2.3が公開されています。XSS(クロスサイトスクリプティング)の 脆弱性が存在し、投稿者等の権限の低いユーザによってWEBサイトが乗っ取られる 危険性が存在します。他にも多数の不具合が修正されているので、WordPressの 利用者はアップデートを行うようお願いします。

- 「WordPress 4.2.3」公開、XSSの脆弱性を修正

-

Jul 15, 2015 [news] 大学ホームページにサイバー攻撃相次ぐ

全国の大学ホームページに対する攻撃が相次ぎ発生しており、メールアドレスや IDおよびパスワードが流出する被害が生じています。流出した情報の一部は Twitter等を悪用され、公の場に掲載されているようです。

WEBサイトの運用者の方はデータベースも含めたアクセス制限等が正しく設定されているか 改めて確認していただければと思います。

- 大学ホームページにサイバー攻撃相次ぐ

- 5大学にサイバー攻撃 愛媛大や福岡大、アドレスなど流出

■ 追記 (2015-07-16)

東京大学でもマルウェア感染の被害が発生しています。

- 東京大学への不正アクセスによる情報流出被害について

■ 追記 (2015-07-21)

摂南大学でもホームページに攻撃を受け、一部のデータが流出するといった 被害が発生しています。

- ホームページがサイバー攻撃を受け一部データが外部に流出(摂南大学)

-

Jul 9, 2015 [news] Adobe、Flashの脆弱性を修正 既に攻撃ツールが流通

Adobe Flash Playerに深刻な脆弱性が発見されています。既にこの脆弱性を 悪用した攻撃によって情報漏洩事件が発生しています。また主要な攻撃ツールも この脆弱性に対応しており、多数の攻撃が観測されています。 Flash Playerの利用者の方はアップデートを行って下さい。

- Adobe、Flashの脆弱性を修正 既に攻撃ツールが流通

■ 追記 (2015-07-15)

深刻な脆弱性が繰り返し発見されています。先の最新版18.0.0.203も安全では ありません。Adobe Flash Player 18.0.0.209等最新版にアップデートを 行ってください。Chrome/Firefox等のブラウザを利用している場合は強制的に Flashの利用が制限され、アップデートすることで再び利用可能になります。

-

Jun 23, 2015 [news] 日本年金機構情報漏えい事件後におけるその他の事件

年金基礎番号を含む個人情報が125万件に渡って漏洩し大きな社会問題となりました。 その後も多くの事件が報道されています。今月に発生した事件を列挙します。 組織内で感染に気付いたケースは一件だけで他は全て外部からの通報によります。 また感染経路がメールの添付ファイルである事も共通しています。 今一度、端末のアップデートに加え、重要な情報資産が適切に扱われているか 見直していただければと思います。

- 東京商工会議所の情報漏洩

- 被害:過去3年間のセミナー参加者7000名の氏名・住所・電話番号等

- 検知:JPCERT/CCより感染の疑いの連絡あり

- 原因:メールの添付ファイルを開封した事によるマルウェアの感染

- 長野県上田市のマルウェア感染

- 被害:詳細は不明。庁内の1,500台の端末およびサーバを調査する予定。

- 検知:JPCERT/CCより感染の疑いの連絡あり

- 原因:メールの添付ファイルを開封した事によるマルウェアの感染の可能性がある

- 石油連盟におけるマルウェア感染

- 被害:補助金申請者の個人情報流失の可能性(2.5万人)

- 検知:外部専門機関より感染の疑いの連絡あり

- 原因:メールの添付ファイルを開封した事によるマルウェアの感染

- JESCO(中間貯蔵・環境安全事業)におけるマルウェア感染

- 被害:情報漏洩は確認されていない

- 検知:外部民間事業者より感染の疑いの連絡あり

- 原因:メールの添付ファイルを開封した事によるマルウェアの感染の可能性がある

- 香川大学医学部付属病院におけるマルウェア感染

- 被害:患者の個人情報250名、学生の個人情報1400名の流出の可能性(感染端末内の情報)

- 検知:警察庁から香川県警を通して不審な通信を指摘

- 原因:メールの添付ファイルを開封した事によるマルウェアの感染の可能性がある

- ひろしま国際センターにおけるマルウェア感染

- 被害:研修に関係する個人情報1000名の流出の可能性(感染端末内の情報)

- 検知:警察から不審な通信を指摘

- 原因:メールの添付ファイルを開封した事によるマルウェアの感染

- 全国健康保険協会における不審な通信

- 被害:4台の端末がマルウェアに感染した疑い。加入者情報の漏洩は確認されていない。

- 検知:年金機構の問題を受けて一斉調査を行った際に判明

- 原因:調査中であり不明

- 早稲田大学における情報漏洩

- 被害:事務端末利用者2310名の氏名・所属・教職員番号や学生の個人情報等

- 検知:外部機関からの通報

- 原因:メールの添付ファイルを開封した事によるマルウェアの感染

参考URL

- piyolog

- ITmedia エンタープライズ

■ 追記 (2015-06-27)

piyologで6月に起きたセキュリティ事案に関する詳しいまとめが出ています。

- 2015年6月に発表されたマルウェア感染インシデントをまとめてみた

- 東京商工会議所の情報漏洩

-

Jun 17, 2015 [news] MERS便乗攻撃、「患者リスト」ファイル付メールが流通

韓国で感染が確認されているMERS(中東呼吸器症候群)の問題に便乗した 攻撃に関する話題です。MERS患者リストと偽った一見WORDファイルに見える 実行ファイル(exe形式)がメールに添付されており、興味本位でクリックすると PCが乗っ取られてしまいます。

MERSに関わらず最近であれば年金機構の問題など大きく報道される事件が発生すると 便乗攻撃が発生します。他にはオリンピックやサッカーワールドカップ等のイベントに 便乗した攻撃も存在します。不用意に添付ファイルに触れないようにして下さい。

- MERS便乗攻撃、「患者リスト」ファイル付メールが流通

-

Jun 5, 2015 [news] バッファロー製LAN ルータにおける脆弱性

バッファロー製の無線LANルータに脆弱性が発見されています。外部から 機器の設定を変更したり、悪意のあるプログラムを実行される危険性があります。 該当する製品は下記の通りです。

- WHR-1166DHP

- WSR-600DHP

- WHR-600D

- WHR-300HP2

- WMR-300

- WEX-300

- BHR-4GRV2

該当する製品を利用している方はファームウェアのアップデートを行って下さい。

- 一部のネットワーク製品におけるOSコマンドインジェクションの脆弱性

-

Jun 3, 2015 [news] ロジテック製300Mbps無線LANブロードバンドルータに脆弱性

ロジテック製ブロードバンドルータで脆弱性が見つかっており、外部からの不正アクセスにより インターネット接続ID及びパスワード情報が流出する危険性があります。既に犯罪行為に 不正利用される事情が発生しているので、該当ルータを使用されている方は至急ファームウェアの アップデートを行うようにしてください。

-

ロジテック製300Mbps無線LANブロードバンドルータに関するお詫びとお知らせ

(型番:LAN-W300N/R,LAN-W300N/RS,LAN-W300N/RU2)

-

-

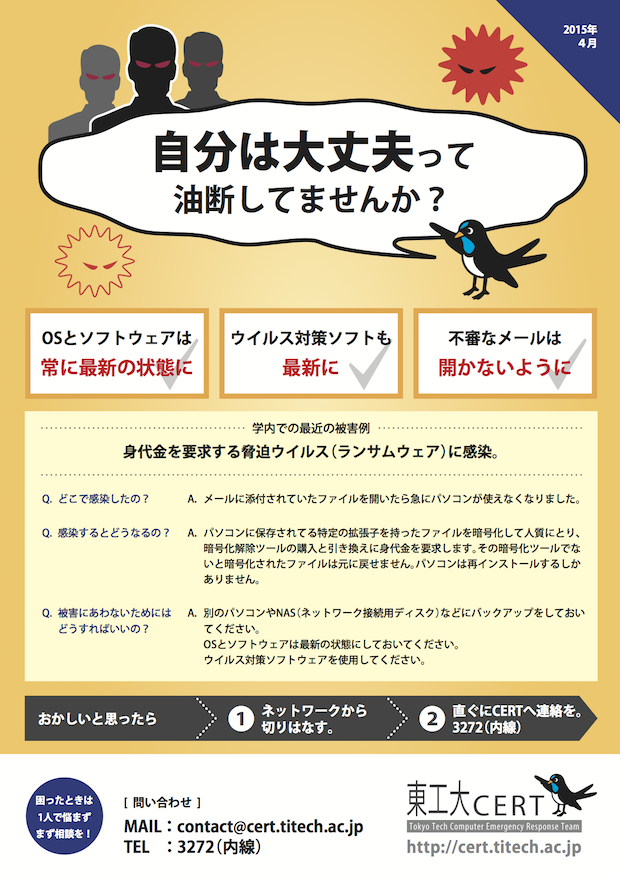

May 30, 2015 [info] 東工大CERT チラシ (2015年04月)

東工大CERT発行のチラシ4月号の情報を掲載します。データを暗号化し身代金を要求するランサムウェア、日頃から心がけておくべき項目等の話題が掲載されています。

- [PDF] 東工大CERT チラシ (2015年04月号)

-

May 28, 2015 [news] 家庭用ルータを狙って偽の警告文を表示する新たな攻撃を確認

小規模ネットワーク向けのルータに関する話題です。ルータが乗っ取られる事によって、強制的に不正なサイトに誘導される様子が筆者の体験と共に記されています。ルータに限らずネットワークに接続可能な機器は乗っ取り等の危険性が存在します。必ず初期パスワードは変更し、最低でも8文字(11文字以上を推奨します)の強固なパスワードを設定してください。

- 家庭用ルータを狙って偽の警告文を表示する新たな攻撃を確認

-

May 22, 2015 [news] TLSに脆弱性「Logjam」発覚、主要ブラウザやメールサーバに影響

暗号化通信に重大な脆弱性が発見され、広範囲に影響が及ぶことが予想されています。 通信経路への割り込み(中間者攻撃)に悪用されると盗聴や改ざんの危険性があります。 IE/Chrome等のブラウザをほとんどの方が利用されていると思います。ご利用の ブラウザを最新版へアップデートする事を検討して下さい。一部のブラウザは 近日中に対応予定です。

- TLSに脆弱性「Logjam」発覚、主要ブラウザやメールサーバに影響

その他、参考になるサイトを挙げておきます。

- The Logjam Attack

- Logjam Attackについてまとめてみた

-

May 8, 2015 [news] WordPressの脆弱性は人気テーマやプラグインにも影響、ゼロデイ攻撃の発生も

WordPress 4.2.2が公開されています。XSSの脆弱性が存在し、また影響範囲も 広くデフォルトのテーマや人気のあるプラグイン等にも影響を及ぼします。 またすでにこの脆弱性を狙った攻撃も観測されています。利用者の方は 最新版へのアップデートを行ってください。

- WordPressの脆弱性は人気テーマやプラグインにも影響、ゼロデイ攻撃の発生も

-

Apr 28, 2015 [news] 日本語対応したCryptoランサムウェアを国内で確認

コンピュータ内のデータを不正に暗号化し、そのデータを人質として身代金を 要求するランサムウェアの多言語化が進んでいるという話題です。日本を対象とした 攻撃の増加が予想されます。OSやソフトウェアのアップデートに加えて、 データのバックアップが有効です。ランサムウェアは感染PCに追加で接続された USBやNAS等も含めて全てのディスクを暗号化します。そのためバックアップの保管方法に 注意が必要です(外付けHDDやDVDに保存し、別の場所に保管するなど)。

- 日本語対応したCryptoランサムウェアを国内で確認

-

Apr 28, 2015 [news] 「WordPress 4.2」の更新版公開、全バージョンに深刻な脆弱性が存在

WordPress 4.2.1が公開されています。XSSの脆弱性が存在し、悪用されると WEBサイト上で任意のコードを実行したり、管理者権限を奪われるといった 危険性が存在します。4/21にWordPress 4.1.2がリリースされ深刻な脆弱性に 対応したとアナウンスされたばかりでした。利用者の方はバージョンを確認し 最新版の適応を検討して下さい。

- 「WordPress 4.2」の更新版公開、全バージョンに深刻な脆弱性が存在

-

Apr 16, 2015 [news] 月例セキュリティ情報11件を公開、最大深刻度「緊急」は4件

Microsoftより「緊急」4件を含む月例のセキュリティ情報が発表されています。 遠隔から任意のコードが実行されるなど非常に危険性の高い脆弱性が報告されています。 Windows利用者の方はアップデートを確実に行って下さい。自動アップデートを 有効にする事をお勧めします。

- 月例セキュリティ情報11件を公開、最大深刻度「緊急」は4件(日本マイクロソフト)

-

Apr 10, 2015 [news] 「Lhaplus」において任意のコードを実行される脆弱性対策について

Windowsの圧縮・解凍ツールの定番である”Lhaplus”脆弱性が見つかっています。 悪意のあるファイルを解凍(展開)すると任意のコードを実行される危険性があります。 Lhaplus利用者の方は最新版へのアップデートを行って下さい。

- 「Lhaplus」において任意のコードを実行される脆弱性対策について

-

Apr 9, 2015 [news] Apple、「iOS 8.3」「OS X Yosemite 10.10.3」公開 Safariも脆弱性修正

AppleからOSのアップデートが公開されています。iPhone/iPadやMacBook等々の 広範囲の利用者が該当します。深刻な脆弱性も複数対応されているので、 利用者の方はアップデートを行って下さい。

- Apple、「iOS 8.3」「OS X Yosemite 10.10.3」公開 Safariも脆弱性修正

-

Mar 26, 2015 [news] 巧妙なサイバー犯罪「セクストーション」の実態を確認、日本でも被害

インターネット上での”出会い”を演出し、最終的に金銭を恐喝する手口に 関する話題です。これまでの手口はFacebook等のSNS上で出会った異性から 性的な画像や映像データを要求され、求めに応じると最終的に金銭を恐喝される というものでした。最近ではデータを送信した後に、データが確認出来ないなどと 偽ってAndroid等に撮影用アプリ等をインストールすることを勧められます。 インストールに従うとマルウェアに感染し、コンタクトリスト等の個人情報が抜き取られ、 インターネット上に公開するだけで無く友人に直接データを送りつけるなどと恐喝されます。

この件に関わらず人間の心理的な脆弱性、手元のスマートフォンやPCの技術的な 脆弱性の両方を突く攻撃が多く観測されています。最低限手元の機器はアップデート し続ける事をお勧めします。

- 巧妙なサイバー犯罪「セクストーション」の実態を確認、日本でも被害

-

Mar 13, 2015 [news] WordPressの人気SEO対策プラグインに脆弱性、更新版で修正

WEBコンテンツの管理ソフトであるWordPressのプラグイン(WordPress SEO) に脆弱性が見つかっています。WEBの改ざんや情報漏洩等の危険性が存在します。 最近WordPressはこの他にも複数のプラグインで脆弱性が発見されています。 利用者の方はプラグイン含め確認を行い、アップデートを検討して下さい。

- WordPressの人気SEO対策プラグインに脆弱性、更新版で修正

-

Mar 12, 2015 [news] 4月30日で「Java SE 7」の公式サポートが終了、最新版への移行を呼びかけ

Java SE 7は2015年4月30日に公式サポートが終了します。終了後は新規に脆弱性が 発見されても、セキュリティアップデートが提供されなくなります。 Java SE 7の利用者や開発者の方は最新版へのアップデートを検討して下さい。

- 4月30日で「Java SE 7」の公式サポートが終了、最新版への移行を呼びかけ

-

Mar 11, 2015 [news] 複数の Apple 製品の脆弱性に対するアップデート

iPhone, MacBook等々多くのApple製品に対してセキュリティアップデートが 公開されています。下記の様な危険性が存在します。

- 任意のコード実行

- 情報漏えい

- サービス運用妨害 (DoS)

- SSL/TLS で保護されたデータの解読

Apple製品を使用している方は最新版へのアップデートを行って下さい。

- 複数の Apple 製品の脆弱性に対するアップデート (JVNVU#90171154)

-

Feb 23, 2015 [news] 翻訳サイト経由の情報漏洩に関して

業務上英語のメール等々を受け取る場合があり、翻訳サイトを利用されている方もいるかと思います。特定のサイトで翻訳結果等がそのまま公開され、検索可能な状態になっていたため、省庁や大手メーカー等の内部メールが閲覧可能な状態になっています。翻訳サービスを利用する際は、それだけでは内容が判別出来ないよう、メール本文の一部だけを対象にするなど注意をして頂ければと思います。

2013年にはGoogleグループの設定を正しく理解していなかったため、組織内に留めておくべき情報が誰でも閲覧可能な状態になっており大きな問題となりました。翻訳サイトだけでなく、WEBサービスを利用するときは意図しない情報漏洩に十分注意して下さい。

- 翻訳サイトを通じてメール本文が公開されていた件をまとめてみた。