-

Feb 20, 2015 [news] Lenovo製PCに同梱されているSuperfishの問題について

比較的新しいLenovo製品はSuperfishと呼ばれるソフトウェアが事前に インストールされた状態で出荷されています。Superfishはブラウザ上に 勝手に広告を挿入する(迷惑な)アドウェアという範疇を大きく逸脱しており、 ユーザの暗号化通信に対して大きな被害をもたらす可能性があります。 また、三菱東京UFJ銀行等の銀行サイトにはSuperfishが引き起こす 電子証明書の問題が原因となりログインできない状況にあります。 Lenovo製品を利用されている方は一度確認される事をお勧めします。

- Lenovo製品にプリインストールされているアドウェアSuperfishに関連する情報をまとめてみた。

■ 追記 (2015-02-22)

LenovoからSuperfish用の自動削除ツールが出ています。

- SUPERFISHのアンインストール方法

-

Feb 17, 2015 [news] 楽天の偽サイトが2000件以上出現、偽の注文確認メールも出回る

今月に入って楽天の偽サイトが多数確認されているという話題です。 偽サイトと気付かずに利用するとクレジットカードの情報などが 窃盗される危険性があります。偽サイトはURLが本物とは異なるため、 注文時等はURLの確認する事が有効です。

また、楽天からの注文確認を装ったメールも多く出回っています。 メールの添付ファイルを開くとマルウェアに感染したり、 悪意のあるサイトに誘導されたりします。出所不明のメールの 添付ファイルには触れないようにし、常にOSやソフトウェアの アップデートしておくことが有効です。

- 楽天の偽サイトが2000件以上出現、偽の注文確認メールも出回る

-

Feb 11, 2015 [news] Microsoftが月例セキュリティ情報を公開、IEは41件の脆弱性を修正

マイクロソフトから月例セキュリティ情報が公開されています。深刻度が最も高い “緊急”を3件含んでおり、脆弱性を悪用されると遠隔から悪意のあるコードを実行される 危険性があります。基本的にWindowsの自動更新を有効にし、最新の状態を保つようお願いします。

- Microsoftが月例セキュリティ情報を公開、IEは41件の脆弱性を修正

-

Feb 9, 2015 [news] 情報セキュリティ10大脅威 2015

IPAから今年の情報セキュリティに関する10大脅威が発表されています。

01位 「オンラインバンキングやクレジットカード情報の不正利用」 02位 「内部不正による情報漏えい」 03位 「標的型攻撃による諜報活動」 04位 「ウェブサービスへの不正ログイン」 05位 「ウェブサービスからの顧客情報の窃取」 06位 「ハッカー集団によるサイバーテロ」 07位 「ウェブサイトの改ざん」 08位 「インターネット基盤技術の悪用」 09位 「脆弱性公表に伴う攻撃の発生」 10位 「悪意のあるスマートフォンアプリ」上記に2015年10大脅威を引用します。各項目の詳細は記事本文を参照して下さい。

- 情報セキュリティ10大脅威 2015

-

Feb 7, 2015 [news] WordPressプラグインの「Fancybox」、未解決の脆弱性を突く攻撃が横行

WordPressの画像表示用プラグインであるFancyboxに脆弱性が存在し、 不正なJavaScriptコードやコンテンツをWEBサイトに挿入される危険性があります。 既にマルウェア感染等の被害が多数報告されています。Fancybox 3.0.3/3.0.4では この脆弱性が修正されています。利用者の方はアップデートを行うようにして下さい。

- WordPressプラグインの「Fancybox」、未解決の脆弱性を突く攻撃が横行

-

Feb 7, 2015 [news] Internet Explorerのゼロデイ脆弱性を確認、Universal XSS攻撃の危険性

トレンドマイクロによるとIE11に未修正の脆弱性が存在し、この脆弱性を悪用した 攻撃がいつ発生してもおかしくない状況にあるようです。UXSS攻撃を受けると、例えば、 正規のオンラインバンキングサイトを利用している様に見えながら攻撃者に対して 認証情報を送ってしまうような事が起こりえます。出所不明のメールやWEBに記された URLを不用意にクリックしないように注意して下さい。シマンテックからはアップデートが 可能になるまではChrome, Firefox等の他のブラウザを利用する勧める記事が出ています。

- Internet Explorerのゼロデイ脆弱性を確認、Universal XSS攻撃の危険性

- Internet Explorer で発見されたユニバーサルクロスサイトスクリプティング(UXSS)の脆弱性

-

Feb 5, 2015 [news] 広告ネットワークの悪用相次ぐ、マルウェア感染サイトなどへユーザーを誘導

WEBサイトに表示される広告が不正に利用されているという話題です。広告をクリックすると、 悪意のあるサイトに誘導され、ユーザのマシンがマルウェアに感染するという仕組みです。 この様な不正な広告は大手有名サイトでも掲示される事もあり、増加傾向にあるようです。 IEやAdobe Flash Player等の脆弱性を狙う攻撃が多いので、日頃からソフトウェアの アップデートを行う事が重要です。

- 広告ネットワークの悪用相次ぐ、マルウェア感染サイトなどへユーザーを誘導

-

Feb 3, 2015 [news] NASが不正に利用される事例について

全国の大学含め多くの組織でNASが不正使用され、大規模な情報漏洩、 スパム送信、外部組織に対する攻撃等々の事例が発生し続けています。 インターネットにはNASを接続せず、組織内だけの共有に留める事が基本です。 組織内の限定された環境でも初期パスワード等のままでの運用は避け アクセス制限を行い、定期的なファームアップデートを心がけてください。

- 首都大学東京のNASがスパムの踏み台にされた件についてまとめてみた

-

Jan 28, 2015 [news] Flash Playerの最新版が正式リリース、2件の脆弱性を修正

Adobe Flash Playerのセキュリティアップデートが出ています。今回の脆弱性を狙ったものが すでに不正な攻撃ツールに組み込まれており、ツールを悪用した攻撃が観測されています。 Windows/Macともに今回の脆弱性に対応したバージョンは16.0.0.296です。 最新版で無いユーザの方は速やかにアップデートする事をお勧めします。

- Flash Playerの最新版が正式リリース、2件の脆弱性を修正

-

Jan 21, 2015 [news] Ubuntuがアップデート公開、深刻な脆弱性を修正

Ubuntu Linuxに任意のコードが実行されるなど深刻な脆弱性が複数発見され、 修正版が公開されています。Ubuntu 14.10、14.04 LTS、12.04 LTS、10.04 LTS が影響を受けるため、多くのUbuntuユーザが該当すると思います。

- Ubuntuがアップデート公開、深刻な脆弱性を修正

-

Jan 16, 2015 [news] Twitter、ネット広告、新年から偽サイトへの誘導事例を複数確認

トレンドマイクロによると、1月11日以降偽サイトに誘導する不正なツイートが 16,000件以上確認されたようです。Web広告からの不正な誘導も常套化しており、 個人情報の入力の際は毎回注意が必要です。口コミで評判が高いサイトや 取引ルールが明確で身元情報を明示しているサイトを選ぶなど、 危険を回避する手段をとっていただければと思います。

- Twitter、ネット広告、新年から偽サイトへの誘導事例を複数確認

-

Jan 15, 2015 [law] 「約款による情報処理サービス」に関する留意事項

手軽な学外の情報サービスを利用するときに,相手業者が事前に用意している「約款」に 基づいて気軽に契約してしまう場合があります(もしくは契約したという認識がないかも しれません)。後になって,情報漏えい対策がほとんどなされていない事が分かったり, 業者が情報を好きなように利活用できる内容になっている場合も考えられます。

応諾した以上,簡易な形式といえども有効に契約が成立してしまうので,注意が必要です。 以下に,「約款による情報処理サービス」についてセキュリティ上の注意点を簡潔にまとめ ましたので,ご一読ください。

1.「約款による情報処理サービス」とは?

約款が用意されており,情報セキュリティに関する事項について利用者による条件選 択の余地が限られている情報処理サービスを利用し,外部委託を行う場合です。

もちろん,無償で利用できるものも含みます。無償で利用する例としては,無償 で提供されているメールサービスの利用やアンケート記入,集計に係るウェブサービス の利用等があります。こうした無償サービスの利用においては,その利用者が普段から これらの調達に従事し,勝手が分かっている者とは限らないため,注意が必要です。

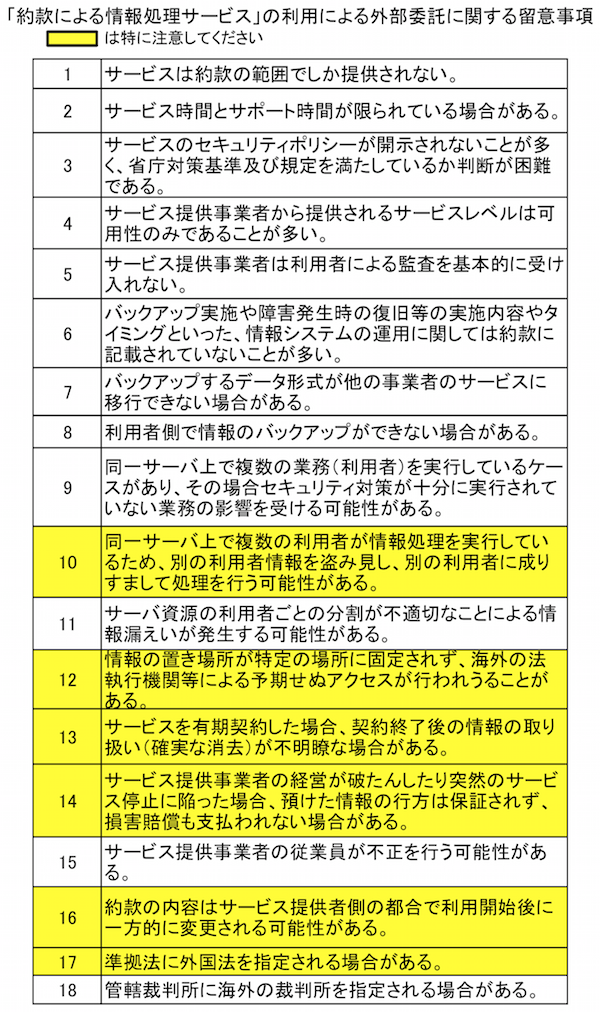

2.「約款による情報処理サービス」の利用時における留意事項

「約款による情報処理サービス」利用時は,有料の場合には外部事業者が定めた規約 等の約款に従うという形態が一般的であり,無料の場合には外見上目に見えるかたちで 契約を結ぶ行為がなく利用申し込みの同意だけの場合もあります。この場合,約款を修正する 余地がなく,利用者ごとのサービス内容の変更要求は受け入れられず,約款に同意するかしないかの 選択しかできないことがほとんどです。この点を認識した上で利用を検討することが求 められます。以下に留意しておくべき事項を示します。

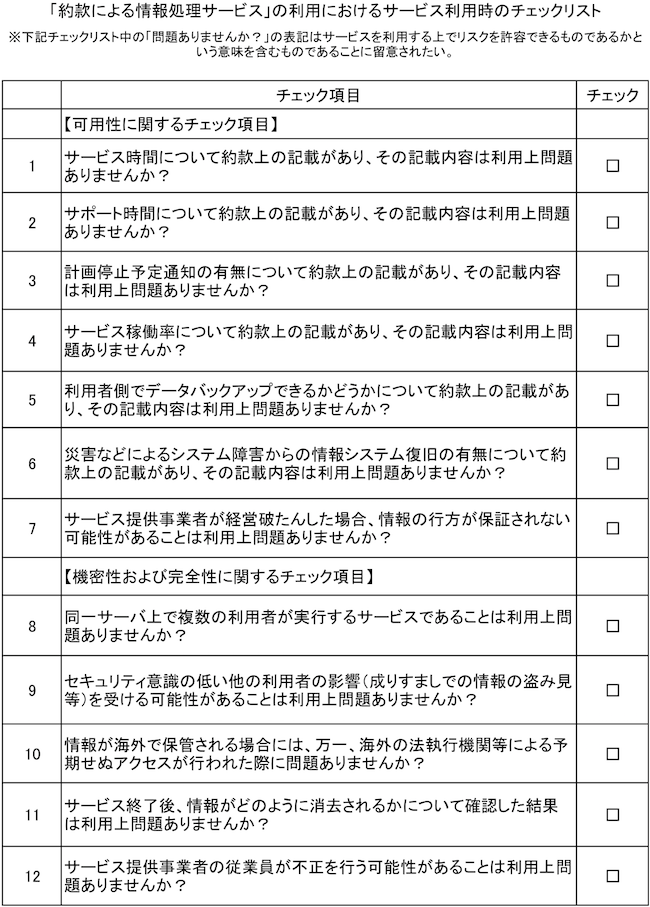

3.「約款による情報処理サービス」に関するチェックリスト

留意事項を踏まえたチェックリストを下記に示します。セキュリティレベルが確保されているかを確認のうえ, 契約を検討することをおすすめします。

4.参考文献

上記の留意事項、チェックリストは下記文献を参考にしました。

- [PDF] 外部委託における情報セキュリティ対策実施規程 雛形 (2011年4月 内閣官房セキュリティセンター)

-

Jan 14, 2015 [news] 標的型攻撃メールの例と見分け方

IPAからメール攻撃に関するレポートが出ています。攻撃者は文科省等の国の機関、新聞社等のメディア、受験生や内部学生など様々な立場を装って不正なメールを送信し、添付ファイルを開かせたり本文中のURLをクリックさせ学内マシンへのウイルス感染を試みます。本レポートでは実例を取り上げ、不正なメールの見分け方のポイントを知ることが出来ます。

- 標的型攻撃メールの例と見分け方

-

Jan 6, 2015 [news] 2014 セキュリティ十大ニュース

日本ネットワークセキュリティ協会から2014年の十大ニュースが発表されています。

01位:09月25日「ベネッセ個人情報漏えい事故の調査報告書を公表」 02位:11月06日「サイバーセキュリティ基本法が成立」 03位:04月07日「Heartbleedなど脆弱性が多発(4,5月)」 04位:08月01日「オンラインバンキング不正送金の被害急増」 05位:11月13日「日本サイバー犯罪対策センター(JC3)設立」 06位:04月04日「警察庁、ビル管理システムの探索行為に注意を喚起」 07位:10月01日「マイナンバー制度準備進む」 08位:09月03日「POSマルウェアによる5600万件のカード情報流出が発覚」 09位:09月17日「被害が止まらないパスワードリスト攻撃」 10位:09月18日「DDoS攻撃業者を使ったオンラインゲームの業務妨害で高校生を書類送検タイトルのみを上記に引用します。個別の内容についても触れられており1年をざっと振り返り、最近の脅威を概観するのに良い内容となっています。個々の内容の詳細についてはリンク先を参照してください。

- 2014 セキュリティ十大ニュース

-

Dec 24, 2014 [news] Dr. WEB 2014年11月のモバイル脅威

Dr. WEBからスマートフォン等に関する脅威レポートが出ています。Android端末を 標的にした攻撃が継続しており、銀行口座情報の窃盗、ポピュラーなアプリのアカウント 情報の窃盗、電話番号やクレジットカード情報の窃盗等々の危険性が記されています。 Google Playを通してもこのようなマルウェアが拡散するという事態になっています。 新規アプリをインストールする際は出所や評判をチェックし、常にAndroid端末の アップデートも行っておくことは、身を守る上で最低限必要な行為と考えられます。

- 2014年11月のモバイル脅威

-

Dec 22, 2014 [news] Gitに深刻な脆弱性、Visual StudioやXcodeもパッチ公開

Gitに深刻な脆弱性が見つかり、修正版がWindowsやMac等で公開されています。Gitレポジトリをクローンしたり、チェックする際にGitクライアント上で任意のコードが実行される危険性があります。信頼できないGitリポジトリへのアクセスは出来るだけ控えて、Gitのバージョンアップを優先させる事をお勧めします。

- Gitに深刻な脆弱性、Visual StudioやXcodeもパッチ公開

-

Dec 20, 2014 [news] bashの脆弱性を狙う不審な通信 再び増加で注意喚起

NAS製品を標的にした不審な通信が増加しているという話題です。深刻なbashの脆弱性を利用した攻撃であり、NASのデータを盗まれるだけで無く、不正なユーザを追加される等々多くの危険性があります。今回の件はQNAP社製のNAS製品を狙ったものの様ですが、NASだけで無く多くのネットワーク製品は同様の危険性があります。メーカーサイトをチェックするなどしbash脆弱性を取り除くことを強くお勧めします。

- bashの脆弱性を狙う不審な通信 再び増加で注意喚起

-

Dec 16, 2014 [news] 闇市場で売買される情報と攻撃ツールのお値段

クレジットカード情報は0.5から20ドル程度で取引されていたり、DDos攻撃は一日当たり10から1000ドルでサービスとして利用できたり、オンラインバンキングを狙うマルウェアを6ヶ月リースで利用できたり、といった不正なマーケットに関する話題です。マーケットが機能し、不正な活動が金銭に繋がり、また技術力も資金力も無い人間が社会に対して負のインパクトを容易に与える事が可能な状況となっています。基本的なセキュリティ対策を記事から引用します。被害に遭わないための参考として下さい。

* 常に強力なパスワードを使用し、決して複数のWebサイトで使い回さない * すべてのデバイス上のソフトウェアを定期的に更新して、攻撃者が既知の脆弱性を 悪用することを防止する * 個人情報や口座情報を入力する際は、アドレスバーで鍵アイコンまたはHTTPSが 使われていることを確かめ、そのWebサイトがSSL証明書で暗号化されていることを 確認する。疑わしい動作があったら、重要な情報をオンラインで送信する前に報告する * 総合的なセキュリティソフトウェアを使用して自分自身をサイバー犯罪から保護する * メールで送られてきたリンクやSNSに掲載されているリンクがどんなに魅力的でも 不用意にクリックしない- 闇市場で売買される情報と攻撃ツールのお値段

-

Dec 10, 2014 [news] 宅配業者を装い感染を試みる「Cryptoランサムウェア」

年末年始にはクリスマス等の大きなイベントが多く、オンラインショップでプレゼント等々の 買い物をする方も増加します。そこを狙った攻撃に関する話題です。攻撃者は宅配業者を 装って、不正なURLが記載されていたり、不正な添付ファイルがあるメールをユーザに 送りつけマルウェア感染を試みます。心当たりの無いメールのURLや添付ファイルに アクセスしないのは当然として、今回の件は心当たりがあると勘違いさせる巧妙な手口です。 仮に引っかかっても感染しないように、日頃からのOSやソフトウェアのアップデートが重要です。

- ファイルを暗号化して身代金を要求する「Cryptoランサムウェア」、欧州で確認

-

Nov 26, 2014 [news] IIJ、セキュリティ情報等のレポート IIR Vol.25を発行

IIJから2014年7月から9月に起きたインシデント情報等のレポートが出ています。 記事中より該当期間内のインシデント動向を引用します。

- 国内の複数のサイトにおいて、登録情報の不正書き換えにおけるドメインハイジャックが発生。

- リスト型攻撃による不正ログイン事件や、オンラインバンキングを悪用した不正送金事件は継続的に発生中。

- 歴史的日付に関連したインシデントについては、攻撃の規模や回数が過去の同期間に比べて減少。

- DDoS攻撃では、DNSやNTPに続き、SSDPを踏み台とするDDoS攻撃が国内においても発生。

詳細は下記リンクを参照してください。

- IIJ、インターネットの最新の技術動向・セキュリティ情報のレポート「Internet Infrastructure Review」Vol.25を発行

- Internet Infrastructure Review (IIR)レポート一覧

-

Nov 25, 2014 [news] 国内複数組織に対して「やり取り型」攻撃を確認(IPA)

組織の窓口担当等と直接メールの送受信を繰り返し、その過程でマルウェアに 感染させる「やり取り型」の話題です。問い合わせやクレームのメール等々を装って、 窓口担当者がメールの添付ファイルを開封し感染することを狙っています。 知らない相手からの添付ファイルは不用意に開かず、OS等々のアップデートを 日常的に行っておくことが重要です。

- 国内複数組織に対して「やり取り型」攻撃を確認(IPA)

-

Nov 12, 2014 [news] Microsoftがセキュリティツール「EMET 5.1」公開、互換性問題を修正

Windows用の脆弱性緩和ツールであるEMETがアップデートされ、IEやAdobe Reader等の ソフトウェア間で生じていた互換性の問題が解消されているようです。EMETで防げる 攻撃は多数あるので、利用されていないWindowsユーザは導入を検討してみて下さい。 無償かつMicrosoft公式のツールなので導入しやすいツールかと思います。

- Microsoftがセキュリティツール「EMET 5.1」公開、互換性問題を修正

-

Nov 11, 2014 [news] 「ウイルスがお出迎え」、ホテル宿泊者を狙う「Darkhotel」に気を付けろ

ホテルなどの公共ネットワークが危険だという話題です。攻撃者は事前に罠を仕掛けており、 無線LAN等のネットワークに接続すると、マルウェアに感染し情報漏洩等を引き起こす 危険性が存在します。日本国内のホテルでも被害が発生しているようです。 OSやソフトウェアのアップデートを欠かさない事、公共ネットワークは汚染されているという認識の下、 最低限の利用に留める事などが重要です。

- 「ウイルスがお出迎え」、ホテル宿泊者を狙う「Darkhotel」に気を付けろ

-

Nov 10, 2014 [news] 潜在する脅威の顕在化-2015年以降の脅威を予測

トレンドマイクロから来年以降の脅威予測が発表されています。 下記に記事中から脅威の項目を引用します。

1.「ダークネット」や会員制フォーラムにおける闇取引が増加 2.増加するサイバー攻撃により、ハッキングツールや攻撃の進化、拡大、成功が進む 3.脆弱性に起因するモバイル端末の不正アプリ感染が増加 4.標的型サイバー攻撃の攻撃元と標的の多様化 5.新たなモバイル決済システムの普及が新たな脅威をもたらす 6.オープンソースアプリに存在するバグ脆弱性への攻撃が増加 7.多様化が大規模攻撃を阻むも、IoE/IoT 上のデータは危険に 8.インターネットバンキングや金銭目的の脅威の深刻化今年に引き続き攻撃が高度化/多様化し、またモバイルだけで無く IoT機器や制御系の機器と対応すべき端末も多様化する傾向にあるようです。

- 潜在する脅威の顕在化-2015年以降の脅威を予測

-

Nov 6, 2014 [news] 脆弱性「Shellshock」を利用した新たな攻撃を確認。SMTPサーバを狙う

bashの脆弱性に関する話題が続きます。メールサーバを運用している管理者向けの 内容です。”件名”や”宛先”の中に不正なコードが入ったメールを、脆弱性を抱える メールサーバが受信することで、攻撃が成功します。bash含めメールサーバの セキュリティアップデートを管理者の方は行う様お願いします。

- 脆弱性「Shellshock」を利用した新たな攻撃を確認。SMTPサーバを狙う

-

Oct 24, 2014 [news] 身代金要求マルウェアに感染させる不正広告、日本含む大手サイトに

WEBサイトの広告を表示させただけでランサムウェア(PC内の全てのオフィス系ファイル等を不正に暗号化して金銭を要求するソフトウェア)に感染するという話題です。原因はAdobe Flash Playerです。アップデートをせずに脆弱性を抱えたまま悪意のある広告を表示させるとFlash経由でランサムウェアに感染します。OSのみならずソフトウェアのアップデートを行う事、バックアップを定期的に取ることが 効果的な対策です。

- 身代金要求マルウェアに感染させる不正広告、日本含む大手サイトに

-

Oct 23, 2014 [news] 不正なoffice文書ファイルによるゼロデイ攻撃の危険性

Microsoft Officeファイルを利用した新たなゼロデイ攻撃がトレンドマイクロから報告されています。現状では、Power Pointファイルでの攻撃が確認されており、また全てのOfficeファイルに危険性が存在すると警告しています。

10/22時点ではMicrosoftから本件のセキュリティアップデートに関するアナウンスはされていません。身元不明のオフィスファイルは開かないようにするなど慎重な対応を取っていただければと思います。

- Windowsに新たなゼロデイ脆弱性「CVE-2014-6352」、不正なOffice文書ファイルにより攻撃可能

-

Oct 16, 2014 [news] Oracle Java SE のクリティカルパッチアップデートに関する注意喚起

Java7および8系に脆弱性があり、遠隔から攻撃者に任意のコードを実行される危険性が 存在します。JavaユーザはOracleからの情報を確認し、アップデートを検討して下さい。

- Oracle Java SE のクリティカルパッチアップデートに関する注意喚起

-

Oct 16, 2014 [news] Drupalに極めて深刻な脆弱性、直ちに更新を

コンテンツ管理システム(CMS)の一つであるDrupalに深刻な脆弱性が見つかっています。 Drupal7系を利用しているユーザはアップデート情報を確認してください。

- Drupalに極めて深刻な脆弱性、直ちに更新を

-

Oct 15, 2014 [news] bash脆弱性、国内メーカーの対応まとめ(10月14日現在)

bashの脆弱性が世界中で大規模な問題を引き起こしています。サーバ管理者や UNIXユーザはもちろんの事、ネットワーク機器を利用する一般ユーザも注意が必要です。 国内メーカーが現状をまとめています。身の回りにある機器を確認し、 アップデート情報をメーカーサイト等でチェックしてください。

bashの脆弱性は非常に深刻であり、不正侵入、情報漏洩、他機関への攻撃等々が 容易に行える状況です。また学内に向けた攻撃も多数観測されています。 被害に遭わないよう、運用体制やアップデート情報の確認を行って貰えればと思います。

- bash脆弱性、国内メーカーの対応まとめ(10月14日現在)

-

Oct 15, 2014 [news] Microsoft、8件のセキュリティ情報を公開 攻撃発生の脆弱性も

Microsoftから最も深刻度の高い「緊急」を含むアップデートを公開しました。 一部の脆弱性はすでに攻撃に利用されています。また、今回の脆弱性は全ての Windowsユーザが影響を受けます。利用者はアップデートを行って下さい。 windows updateの自動更新をお勧めします(末尾URLを参照して下さい)。

- Microsoft、8件のセキュリティ情報を公開 攻撃発生の脆弱性も

- 自動更新を有効または無効にするには

-

Oct 3, 2014 [news] bashの脆弱性を抱えるNASへの攻撃、日本や韓国が標的に

先日発表されたbashに関する深刻な脆弱性が継続して悪用されており、 そのターゲットがNAS等のネットワーク機器に及んでいることが指摘されています。 パスワード等をかけていても、インターネットからアクセスできるNASは 大変危険な状態にあります。その様な場合は運用方針を見直して下さい。

今回のbashの件は非常に深刻であり、また多くの脆弱性と多くのセキュリティ パッチが飛び交っている状態です。サーバやPCはもちろん、ネットワーク機能を 持った機器の管理者はアップデートの状況を注視し、セキュリティアップデートを 行い続けて下さい。

- bashの脆弱性を抱えるNASへの攻撃、日本や韓国が標的に

下記に現状での情報が纏まっています。

- bashの脆弱性(CVE-2014-6271) #ShellShock の関連リンクをまとめてみた

- Bash ShellShock バグ 修正情報まとめ

-

Sep 25, 2014 [news] 「bash」シェルに重大な脆弱性、主要Linuxでパッチが公開

Linux等のOSで標準的に利用されているシェルである”bash”に脆弱性が見つかって います。攻撃者が任意のコードを実行できる危険性があります。利用者は セキュリティパッチの適応(bashのアップデート)を行うようにして下さい。

- 「bash」シェルに重大な脆弱性、主要Linuxでパッチが公開

-

Sep 21, 2014 [news] Apple、MavericksやSafariの更新版も公開、多数の脆弱性を修正

Appleから各種アップデート(OS X 10.9.5やSafari 7.1等)が出ています。 該当するユーザはアップデートを行っていただければと思います。

- Apple、MavericksやSafariの更新版も公開、多数の脆弱性を修正

-

Sep 21, 2014 [news] 多様化するランサムウェア、その手口を解説

ファイルを不正に暗号化し、復元のために金銭を要求するランサムウェアに ついて、トレンドマイクロから最近の傾向を踏まえた解説記事が出ています。 実際、学内でも感染事例が確認されています。出所の特定できないメールの 添付ファイルには触れない、OSやソフトウェアのアップデートは欠かさないと言った 当たり前の事をまずは徹底する事が重要と考えられます。加えて下記の 3点が記事で指摘されています。

- 決して身代金を支払わない

- セキュリティ製品をインストールする(アンチウイルスソフト等)

- 重要なファイルや書類はバックアップを取る

ファイルが暗号化され元に戻らないと研究/教育/事務活動等に多大な 影響が生じる可能性があります。セキュリティやバックアップの体制を 見直す機会にしていただければと思います。

- 多様化するランサムウェア、その手口を解説

-

Sep 16, 2014 [news] 日本で見つかった最新の標的型メール攻撃、就活なりすましやモバイル狙いも

“標的型メール”の攻撃手口が巧妙かしていると警視庁が指摘しています。 攻撃の一例では、組織の採用担当に対して学生を装い履歴書をメールに添付する 手口が挙げられています。履歴書(例えばWordファイル)を開くと不正な プログラムに感染します。大学では、学生を語ってレポート(不正なPDFファイル)を 送ったり、海外の学生を装ってCV(履歴書)を送ったりといった手法が考えられます。

- 日本で見つかった最新の標的型メール攻撃、就活なりすましやモバイル狙いも

-

Sep 11, 2014 [news] 国内の銀行・クレジットカード会社37社を狙う自動不正送金ツールを徹底解析

トレンドマイクロが不正送金ツールが蔓延している現状を詳しく解説しています。 今年1月から6月までの不正送金の被害額は前年度比9倍、18.5億円程度と急増しています。 また、不正送金ツールの検出台数もついに日本が世界で最大規模になって しまいました。現在は国内大手銀行・クレジットカード会社だけで無く、 地方銀行も対象となっています。アンチウイルスソフトやOSのアップデートを 徹底して、不正送金に巻き込まれないよう注意して下さい。

- 国内の銀行・クレジットカード会社37社を狙う自動不正送金ツールを徹底解析

-

Sep 8, 2014 [news] IPAがWeb改ざんの脅威と対策を公開

WEBサイト管理者向けの記事です。2014年もWEBサイトの改竄が継続して 発生しており、その対策をIPAがレポートとしてまとめています。 OSやソフトウェアのアップデート等を徹底するだけでも危険性は 大幅に低下します。管理者の方は正しい運用を行えているか、 チェックしていただければと思います。

- 2014年も引き続き被害が発生しているWeb改ざんの脅威と対策を公開(IPA)

-

Sep 8, 2014 [news] マカフィー、2014年第2四半期の脅威レポートを発表

マカフィーから四半期のセキュリティレポートが出ています。Heartbleedの 脆弱性を抱えるWEBサイトを検索するツールが存在する事、またHeartbleedが 原因で流出したデータが現在もブラックマーケットで取引されている事が 指摘されています。他にもモバイルマルウェアの増加など各種統計情報も 記されています。

- マカフィー、2014年第2四半期の脅威レポートを発表

-

Aug 26, 2014 [news] 悪用されたWebサイトのアドオン、エクスプロイトキット「FlashPack」に誘導。

トレンドマイクロよりWEBサイトのアドオンに関係する危険性が指摘されています。 Facebook、Twitter等々と連携したWEBサイト(例えばlikeボタンを設置する等)を 構築するに当たって、WEBサイトの作成者は連携機能を実現する便利なアドオンを 利用する事が大半です。そのアドオンに不正なコードが混入されており、ユーザは 例えばlikeボタンを押したつもりが悪意のあるサイトに誘導されマルウェアに 感染する等の被害が生じています。

ユーザ側としてはセキュリティアップデートを怠らない事、サイト作成者側としては 出所のはっきりしないJavaScriptを外部から取り込まない事が効果のある対策として 挙げられています。この罠は一般的なユーザでは回避不可能と考えられます。 OSだけで無く、Adobe製品等々もセキュリティアップデートを行っているか、 今一度確認する事をお勧めします。

- 悪用されたWebサイトのアドオン、エクスプロイトキット「FlashPack」に誘導。約87%の日本ユーザが影響

-

Aug 25, 2014 [news] 企業のネットワークを狙う、標的型攻撃の兆候を知る7つのポイント

運用者向けの話題です。トレンドマイクロが標的型攻撃の兆候を知る 7つのポイントをまとめています。下記に項目のみ引用します。

- 改ざんにより組み込まれた DNSレコードがないか確認

- 失敗したログイン、もしくは不規則な時間にログインしたアカウントを精査

- セキュリティ対策製品の警告を再確認

- サイズの大きな不審なファイルに注意

- 異常な接続を見つけるためにネットワーク監視ログを精査

- 異常なプロトコルを確認

- 急増する Eメールに注意

詳細は記事本文を参照して下さい。

- 企業のネットワークを狙う、標的型攻撃の兆候を知る7つのポイント

-

Aug 22, 2014 [news] IT管理者が持つ、標的型攻撃対策5つの誤解

トレンドマイクロが標的型攻撃にまつわる誤解に関してまとめています。 下記にその5つの誤解を引用します。

- 誤解1:標的型攻撃は一度の対策で十分である

- 誤解2:すべての標的型攻撃に万能なセキュリティ対策がある

- 誤解3:攻撃されるほど重要な情報は持っていないと考えている

- 誤解4:標的型攻撃には必ずゼロデイ脆弱性が利用される

- 誤解5:標的型攻撃とは、不正プログラムの問題である

詳細は記事本文を参照して下さい。

- IT管理者が持つ、標的型攻撃対策5つの誤解

-

Aug 20, 2014 [news] Trend Labs 2014年第2四半期 最新脅威動向

Trend Micro から第2四半期のセキュリティレポートが出ています。 脅威の三大傾向として下記が挙げられています。

- 正規Webサービスを悪用したネット利用者への攻撃

- 企業の持つ機密情報や基幹サービスを標的とするサイバー攻撃

- 「Web」、「サーバ」、「古いソフト」の重大脆弱性を狙う攻撃

具体的な統計データを踏まえ、他にもオンラインバンキング、モバイル、 リスト型攻撃等々の話題に触れられています。詳細はPDF版のセキュリティ ラウンドアップに記されています。

- 狙われるインターネットの根幹、問われる企業の信頼

-

Aug 19, 2014 [news] 今すぐ実践したいパスワードリスト攻撃への備え

IPAがパスワードに関する実態調査を行い、報告しています。結論部分を引用します。

ユーザーが許容できる認証方式は、「8文字以上12文字未満の桁数」 「英字と数字、記号が組み合わさった文字列」のパスワードが現実解結論部分にあるように少なくとも8文字以上のパスワードは必要と一般的に 言われています。またリスト型攻撃はパスワードの使い回しを行っている ユーザの脅威になります。自分でルール(パスワード生成方法や管理方法)を 定め、ランダム(に近い)8文字以上のパスワードをサービス毎に使い分けられる 状態を保てると、攻撃に対する強い耐性を得られると考えられます。 大学や個人情報を多く扱うSNSのアカウントなど特に重要なものだけでも 正しいパスワード管理を行う事をお勧めします。

- 今すぐ実践したいパスワードリスト攻撃への備え

-

Aug 14, 2014 [news] Adobe ReaderとFlashの脆弱性が修正される、Windows版を狙う攻撃も

AdobeからFlash Player、Reader / Acrobatに関するセキュリティアップデートが 出ています。既に一部では今回の脆弱性を対象にした攻撃が観測されています。 該当するソフトウェアを利用している方は最新版へアップデートする事をお勧めします。

- Adobe ReaderとFlashの脆弱性が修正される、Windows版を狙う攻撃も

-

Aug 14, 2014 [news] NASを暗号化し金銭を要求するランサムウェア

F-SecureによるとNAS (Network Attached Strage) のデータを暗号化し、 金銭を要求するランサムウェアが観測されているようです。SynoLockerと 呼ばれるマルウェアはシノロジー社製NASのOSの脆弱性を突き、暗号化を 実現しています。複合化のための鍵を入手するためには350ドルの支払いを 要求されます。

NAS等PC周辺機器の情報を暗号化し身代金を要求する手法は 今後も継続されると予想されます。「定期的なバックアップを取る」、 「PCだけで無く周辺機器のアップデートも怠らない」といった事が 一層重要になってきています。

- ランサムウェア・レース(パート2):パーソナルメディアが次のフロンティア?

-

Aug 8, 2014 [news] Microsoft、IE 8のサポートを2016年1月12日に終了へ

Internet Explorer (IE) 8のサポートが2016/01/12で完全に終了します。 基本的にはIE 11にアップデートしていかなければセキュリティアップデートが 適応出来なくなる状況にあり、その事を念頭に運用体制を整えていく必要があります。 詳細なOSとIEのバージョンの組み合わせに関しては記事内の表を参照して下さい。

- Microsoft、IE 8のサポートを2016年1月12日に終了へ

-

Aug 8, 2014 [news] WordPress 3.9.2 セキュリティリリース

WordPress 3.9.2が公開されており、幾つかのセキュリティアップデートが 施されています。利用者の方はアップデートを検討して下さい。また、 WordPressの自動バックグラウンド更新機能を利用しているサイトは 今回の更新は自動的に適応されます。

- WordPress 3.9.2 セキュリティリリース

-

Aug 6, 2014 [news] Symantec Endpoint Protection にバッファオーバーフローの脆弱性

Symantec Endpoint Protectionにバッファーオーバーフローの脆弱性が存在すると 指摘されています。脆弱性が悪用されると管理者権限を奪取される等の被害が生じます。 この脆弱性はWindows(XP/Vista/7/8)環境で再現し、下記のバージョンが該当します。

・Symantec Endpoint Protection クライアント 12.1 およびそれ以前 ・Symantec Endpoint Protection クライアント 11.0 およびそれ以前 ・Symantec Endpoint Protection 12.0 Small Business Edition およびそれ以前現在は英語版のセキュリティパッチが用意されており、順次他言語も対応していく ようです。現在この脆弱性による被害は確認されていませんが、セキュリティパッチを 適応するまでの間は回避策を採ることがお勧めです。この脆弱性は sysplantドライバに 依存するためにsysplantドライバを無効にしておくことでこの脆弱性による影響を 低減することが可能です。

- JVNVU#98222914 Symantec Endpoint Protection にバッファオーバーフローの脆弱性

-

Aug 5, 2014 [news] 正規アプリになりすまし、利用者に被害を与える攻撃手法

“リパックアプリ”は正規アプリを不正に改造した偽アプリの一種です。 トレンドマイクロによると、Google Play (Googleの公式アプリストア)の 無料アプリ上位50件の内80%近くのアプリが、サードパーティーマーケット上で リパックアプリとして配布されています。言い換えると、Google Play以外の マーケットで有名無料アプリをインストールすると、多くの場合マルウェアに 感染するといった状況になってしまっています。

- 「リパックアプリ」:正規アプリになりすまし、利用者に被害を与える攻撃手法